O

ooo

Enthusiast

- 3.449

Wie macht man ein (gerootetes) Android-Smartphone sicherer, BEVOR man das erste Mal ins Internet geht?

Hier findet man eine detaillierte und vollständige Anleitung, die das Phone so absichert, dass man möglichst wenig Daten, Traffic-Volumen, Geld und Zeit verliert, bevor man das erste Mal in das Internet geht.

Tracking und Profiling werden weitgehend eingeschränkt.

Das Ganze soll mit "Bordmitteln" und möglichst wenig Anwendungen erfolgen, die frei verfügbar sind (und optional auch ohne Google Services/Apps).

Hinweise:

Die hier genannten Einstellungen gelten für ein gerootetes KitKat ROM (CM 11 KK 4.4.4), welches den Superuser bereits im Einstellungen-Menü integriert hat. - Die Einstellungen sind bei anderen ROMs/Android-Versionen evtl. entsprechend anders benannt und/oder an anderen Stellen zu finden. - Sie sind aber da.

Andere (gerootete) ROMs benötigen evtl. eine eigenständige Superuser (su) App. - Die Funktionalität ist jedoch immer identisch. - Wenn ein Phone gerootet ist, hat man i. d. R. bereits *irgendeine* Superuser-App installiert und muss nichts weiter unternehmen.

Auf XPosed/XPrivacy/LBE Security/PDroid/AppOps-Lösungen et al. wird hier bewusst nicht eingegangen. CM 11 KitKat 4.4.4 bringt bereits unter "Einstellungen > Datenschutz > Datenschutz" integriert die AppOps (Berechtigungs-Manager) mit. - AppOps (Deaktivierung unerwünschter App-Berechtigungen) sollten in einer beliebigen ROM ebenfalls immer komplett aktiviert (also zunächst temporär App-Berechtigungen deaktiviert/entzogen) werden, wenn verfügbar. - Bitte auch stets für alle System-Apps aktivieren (also zunächst deaktivieren/entziehen).

PS:

Anfragen per PN werden nicht beantwortet. - Die offene Diskussion von Fragen und bei Problemen hier im Thread hilft allen.

Viel Spaß und Erfolg beim Umsetzen!

___

Smartphones sind nach dem Auspacken zunächst (mit voller Absicht) nur für Andere smart, weil sie deren Kontostand mit eurem Geld und euren Daten in die Höhe treiben. - Ihr müsst euer neues Phone dazu überreden, für euch zu arbeiten und nicht gegen euch ... Das benötigt Zeit, Geduld, Interesse und Wissen.

Tracking und Profiling werden weitgehend eingeschränkt.

Das Ganze soll mit "Bordmitteln" und möglichst wenig Anwendungen erfolgen, die frei verfügbar sind (und optional auch ohne Google Services/Apps).

Hinweise:

Die hier genannten Einstellungen gelten für ein gerootetes KitKat ROM (CM 11 KK 4.4.4), welches den Superuser bereits im Einstellungen-Menü integriert hat. - Die Einstellungen sind bei anderen ROMs/Android-Versionen evtl. entsprechend anders benannt und/oder an anderen Stellen zu finden. - Sie sind aber da.

Andere (gerootete) ROMs benötigen evtl. eine eigenständige Superuser (su) App. - Die Funktionalität ist jedoch immer identisch. - Wenn ein Phone gerootet ist, hat man i. d. R. bereits *irgendeine* Superuser-App installiert und muss nichts weiter unternehmen.

Auf XPosed/XPrivacy/LBE Security/PDroid/AppOps-Lösungen et al. wird hier bewusst nicht eingegangen. CM 11 KitKat 4.4.4 bringt bereits unter "Einstellungen > Datenschutz > Datenschutz" integriert die AppOps (Berechtigungs-Manager) mit. - AppOps (Deaktivierung unerwünschter App-Berechtigungen) sollten in einer beliebigen ROM ebenfalls immer komplett aktiviert (also zunächst temporär App-Berechtigungen deaktiviert/entzogen) werden, wenn verfügbar. - Bitte auch stets für alle System-Apps aktivieren (also zunächst deaktivieren/entziehen).

PS:

Anfragen per PN werden nicht beantwortet. - Die offene Diskussion von Fragen und bei Problemen hier im Thread hilft allen.

Viel Spaß und Erfolg beim Umsetzen!

___

1. Voraussetzungen:

1.1. Einmalig ein bis zwei Stunden Zeit (man schafft es mit etwas Übung auch in unter 10 Minuten)

1.2. Sicherung(en) gemacht - z. B. TWRP/CWM-Backup, Titanium Backup, adb-Backup, sonstige Backups

1.3. Root-bares bzw. bereits gerootetes Phone (Akku geladen)

1.4. USB-Datenkabel (optional)

1.5. Am Rechner formatierte SD Card (nicht schnell-formatiert); wird nicht benötigt, wenn nur eine interne SD Card vorhanden ist

1.6. Optional: Ein mittleres Päckchen Unlust, große Unruhe und keine Konzentrationsfähigkeit (a serious joke)

_

1.1. Einmalig ein bis zwei Stunden Zeit (man schafft es mit etwas Übung auch in unter 10 Minuten)

1.2. Sicherung(en) gemacht - z. B. TWRP/CWM-Backup, Titanium Backup, adb-Backup, sonstige Backups

1.3. Root-bares bzw. bereits gerootetes Phone (Akku geladen)

1.4. USB-Datenkabel (optional)

1.5. Am Rechner formatierte SD Card (nicht schnell-formatiert); wird nicht benötigt, wenn nur eine interne SD Card vorhanden ist

1.6. Optional: Ein mittleres Päckchen Unlust, große Unruhe und keine Konzentrationsfähigkeit (a serious joke)

_

2.1. Vorbereitungen - Teil 1:

Folgende Apps downloaden (Download-Links siehe weiter unten):

Am Besten als direkten Download über Browser am Rechner von den Entwicklerseiten (Google-Konto/Play Store wird dann nicht benötigt = sehr schön).

Wenn keine externe SD Card vorhanden ist, kann man diese Apps auch erst über den Browser des Phones downloaden und auf der internen SD Card speichern. - Allerdings wird die SD Card später formatiert, so dass man auf jeden Fall mit USB-Datenkabel arbeiten muss, um die .apk-Dateien nach dem Download dann auf den Rechner zu kopieren und später nach der Formatierung wieder zurück auf die SD Card.

_

Downloads

Die folgenden .apk-Dateien (Apps) downloaden und am Rechner auf die leere, formatierte SD Card kopieren (2.1.1. bis 2.1.4.):

Folgende Apps downloaden (Download-Links siehe weiter unten):

- AFWall+ Firewall

- AdAway Werbeblocker

- Optional: Titanium Backup (Datensicherung)

- Optional: Network Log (Analyse für Traffic und IP-Destination)

Am Besten als direkten Download über Browser am Rechner von den Entwicklerseiten (Google-Konto/Play Store wird dann nicht benötigt = sehr schön).

Wenn keine externe SD Card vorhanden ist, kann man diese Apps auch erst über den Browser des Phones downloaden und auf der internen SD Card speichern. - Allerdings wird die SD Card später formatiert, so dass man auf jeden Fall mit USB-Datenkabel arbeiten muss, um die .apk-Dateien nach dem Download dann auf den Rechner zu kopieren und später nach der Formatierung wieder zurück auf die SD Card.

_

Downloads

Die folgenden .apk-Dateien (Apps) downloaden und am Rechner auf die leere, formatierte SD Card kopieren (2.1.1. bis 2.1.4.):

2.1.1. AFWall+ Firewall (benötigt root) - diese App ist absolut notwendig

Bei F-Droid (Web-Download, anonym, ohne Konto):

F-Droid

(einen der Links APK herunterladen unter Pakete anklicken; je nach gewünschter Version)

Source-Code vom Developer auf Github (zum selber Kompilieren):

ukanth/afwall · GitHub

Bei Google Play Store

AF Wall+ (free)

AFWall+ (Android Firewall +) latest stable – Android-Apps auf Google Play

AF Wall+ (Donate)

AFWall+ (Donate) – Android-Apps auf Google Play

_

Bei F-Droid (Web-Download, anonym, ohne Konto):

F-Droid

(einen der Links APK herunterladen unter Pakete anklicken; je nach gewünschter Version)

Source-Code vom Developer auf Github (zum selber Kompilieren):

ukanth/afwall · GitHub

Bei Google Play Store

AF Wall+ (free)

AFWall+ (Android Firewall +) latest stable – Android-Apps auf Google Play

AF Wall+ (Donate)

AFWall+ (Donate) – Android-Apps auf Google Play

_

2.1.2. AdAway Werbe-Blocker (benötigt root) - Werbeblocker via hosts-Datei

Bei F-Droid (Web-Download, anonym, ohne Konto):

F-Droid

(einen der Links APK herunterladen unter Pakete anklicken; je nach gewünschter Version)

Source-Code vom Developer auf Github (zum selber Kompilieren):

sufficientlysecure/ad-away · GitHub

Bei Google Play Store

Download nicht möglich, da Google die App entfernt hat (Werbetracking-Firmen, also Googles Kunden und Datensammler mögen solche Apps ja mal gar nicht ;-)

_

Bei F-Droid (Web-Download, anonym, ohne Konto):

F-Droid

(einen der Links APK herunterladen unter Pakete anklicken; je nach gewünschter Version)

Source-Code vom Developer auf Github (zum selber Kompilieren):

sufficientlysecure/ad-away · GitHub

Bei Google Play Store

Download nicht möglich, da Google die App entfernt hat (Werbetracking-Firmen, also Googles Kunden und Datensammler mögen solche Apps ja mal gar nicht ;-)

_

2.1.3. Optional: Titanium Backup (benötigt root) - free oder Donate "Pro"-Version, um u. a. z. B. Apps einfrieren zu können

Nur noch im Google Play Store:

Titanium Backup (free)

Titanium Backup ★ root – Android-Apps auf Google Play

Pro (Kauf-Version, Lizenz-Key für Titanium Backup Pro, nach TB free zusätzlich zu installieren)

Titanium Backup PRO Key ★ root – Android-Apps auf Google Play

_

Nur noch im Google Play Store:

Titanium Backup (free)

Titanium Backup ★ root – Android-Apps auf Google Play

Pro (Kauf-Version, Lizenz-Key für Titanium Backup Pro, nach TB free zusätzlich zu installieren)

Titanium Backup PRO Key ★ root – Android-Apps auf Google Play

_

2.1.4. Optional: Network Log (benötigt root) - Datenverkehr detailliert überprüfen

Bei F-Droid (Web-Download, anonym, ohne Konto):

F-Droid (die App wird nicht mehr angeboten)

(einen der Links download.apk unter Packages anklicken; je nach gewünschter Version)

Bei Google Play Store (die App wird nicht mehr angeboten)

Network Log – Android-Apps auf Google Play

___

Edit @ 2018-04-06:

Wenn Network Log nicht (mehr) funktionieren sollte, kann man evtl. Net Monitor ausprobieren:

Download:

Net Monitor | F-Droid - Free and Open Source Android App Repository

Hintergrundinfos vom "Hersteller" dazu:

Privacy Friendly Apps

_

Bei F-Droid (Web-Download, anonym, ohne Konto):

F-Droid (die App wird nicht mehr angeboten)

(einen der Links download.apk unter Packages anklicken; je nach gewünschter Version)

Bei Google Play Store (die App wird nicht mehr angeboten)

Network Log – Android-Apps auf Google Play

___

Edit @ 2018-04-06:

Wenn Network Log nicht (mehr) funktionieren sollte, kann man evtl. Net Monitor ausprobieren:

Download:

Net Monitor | F-Droid - Free and Open Source Android App Repository

Hintergrundinfos vom "Hersteller" dazu:

Privacy Friendly Apps

_

2.2. Vorbereitungen - Teil 2:

Hinweis zur SIM

Sollte man ein ROM haben, dass zwingend eine eingelegte SIM erfordert, muss man die gesamte Prozedur mit eingelegter SIM machen. - Man sollte aber sofort nach dem Einbuchen in das Mobilfunknetz das W-LAN ausschalten und danach den Flugmodus einschalten. - Textstellen, die "ohne SIM" enthalten, sind dann entsprechend als "mit eingelegter SIM" zu interpretieren. - Alles andere gilt weiterhin, wie beschrieben.

Hinweis zur SD Card

Fall 1:

- Das Phone ohne eingelegte SIM und ohne SD Card auf Werkseinstellung zurücksetzen (Resultat: Das Phone war mit seiner neuen Android-ID noch nie im Internet und ist daher unbekannt.)

- Das Phone ohne eingelegte Karten (SIM/SD Card) rooten, wenn nicht bereits gerootet

Hinweis zur SIM

Sollte man ein ROM haben, dass zwingend eine eingelegte SIM erfordert, muss man die gesamte Prozedur mit eingelegter SIM machen. - Man sollte aber sofort nach dem Einbuchen in das Mobilfunknetz das W-LAN ausschalten und danach den Flugmodus einschalten. - Textstellen, die "ohne SIM" enthalten, sind dann entsprechend als "mit eingelegter SIM" zu interpretieren. - Alles andere gilt weiterhin, wie beschrieben.

Hinweis zur SD Card

Fall 1:

Bei externer SD Card, am Rechner neu formatieren (nicht schnell-formatieren) und die zuvor downgeloadeten .apk-Dateien (Apps) auf die SD Card kopieren

Fall 2:

Bei interner SD Card erst später im Phone selbst formatieren (gleich nach erstem Start; s. u. Einstellungen - Teil 1)

Die .apk-Dateien bei interner SD Card später via USB-Datenkabel vom Rechner auf die interne SD Card kopieren

_Die .apk-Dateien bei interner SD Card später via USB-Datenkabel vom Rechner auf die interne SD Card kopieren

3.1. Einstellungen - Teil 1:

___

Folgendes jetzt noch NICHT machen (kommt alles später):

Warum?

Das Phone soll so isoliert wie möglich und ohne Fremd-Kontakte soweit aufgebaut bzw. eingerichtet werden, dass es später möglichst wenige Angriffsflächen bietet.

___

Es geht los

Das Phone OHNE eingelegte Karten starten und nur Sprache, Zeitzone, Datum/Uhrzeit manuell einstellen

Jetzt folgende Einstellungen vornehmen:

Interne SD Card - Fall 2 (s. o.):

Bei interner SD Card: SD Card jetzt formatieren, mit USB-Datenkabel am Rechner anschließen und die zuvor downgeloadeten .apk-Dateien (Apps) auf die SD Card kopieren

_

___

Folgendes jetzt noch NICHT machen (kommt alles später):

- SIM einlegen

- SD Card einlegen

- (Automatisch) mit einem W-LAN verbinden

- Sonstige System-Einstellungen vornehmen

- System-App-Einstellungen vornehmen

- Apps installieren und Einstellungen vornehmen

- Google-Konten anlegen

- Sonstige Konten anlegen

Warum?

Das Phone soll so isoliert wie möglich und ohne Fremd-Kontakte soweit aufgebaut bzw. eingerichtet werden, dass es später möglichst wenige Angriffsflächen bietet.

___

Es geht los

Das Phone OHNE eingelegte Karten starten und nur Sprache, Zeitzone, Datum/Uhrzeit manuell einstellen

Jetzt folgende Einstellungen vornehmen:

- Einstellungen > Mobilfunknetze > Daten aktiviert > Haken entfernen (deaktivieren)

- Einstellungen > Mobilfunknetze > Daten-Roaming > Haken entfernen (deaktivieren)

- Einstellungen > Datenverbrauch > Menü-Taste > Daten automatisch synchronisieren > Haken entfernen (deaktivieren)

- Einstellungen > W-LAN > deaktivieren (AUS)

- Einstellungen > ... > Flugmodus > Haken setzen (aktivieren)

Interne SD Card - Fall 2 (s. o.):

Bei interner SD Card: SD Card jetzt formatieren, mit USB-Datenkabel am Rechner anschließen und die zuvor downgeloadeten .apk-Dateien (Apps) auf die SD Card kopieren

_

3.2. Einstellungen - Teil 2:

- Nur bei externer SD Card: Phone ausschalten, SD Card mit den zu installierenden Apps einlegen, Phone starten

- Einstellungen > Sicherheit > Unbekannte Herkunft > Haken setzen (aktivieren)

(=> nur temporär für die Installation der downgeloadeten Apps)

3.2.1. Firewall installieren und einrichten

Auf dem Phone einen Dateimanager öffnen > SD Card > Verzeichnis öffnen, in dem die zuvor downgeloadeten Apps liegen

Folgende weitere Einstellungen im Menü der App vornehmen (Menü-Punkt Preferences bzw. Einstellungen):

Hinweis:

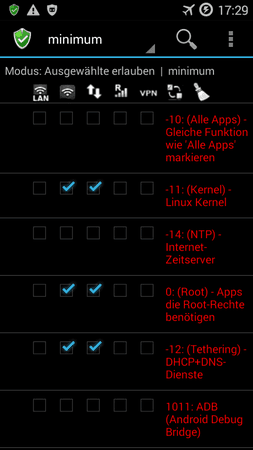

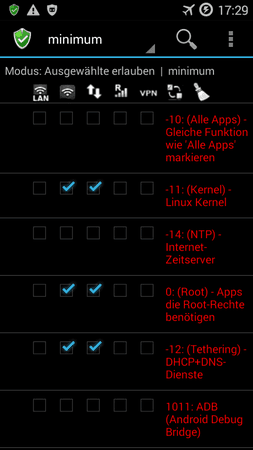

Alle angegebene Einstellungen beziehen sich auf den in den Profilen voreingestellten

"Modus: Ausgewählte erlauben | Whitelist mode | block all"

(Edit 17.09.2015: Die Einstellungen sind für die AFWall+ v1.3.4.1 beschrieben, in neueren Versionen ab v2.0.0 verteilen sich die Punkte über neue Menüs, sind aber leicht wiederzufinden.)

Haken setzen (aktivieren) bei:

Jetzt Profil "Standard" aktivieren (es wird dann alles blockiert, weitere Profile für z. B. "W-LAN" oder "3G" können später eingerichtet werden.)

App wieder schließen

Im Menü der Firewall unter Punkt "Skript festlegen" im ersten Feld die folgenden Zeilen eingeben (jede Zeile dabei ohne Enter/Return, Groß- und Kleinschreibung exakt beachten, aber am Ende einer Zeile einmal Enter/Return benutzen, um in eine neue leere Zeile zu kommen.):

Hinweis: Wenn man mit mehreren Profilen arbeitet, dann muss man diese Einstellung in jedem der Profile vornehmen. - Um dies für ein bestimmtes Profil durchzuführen, muss das Profil aktiviert sein.

Dann mit [ OK ] bestätigen.

Diese Zeilen bewirken, dass alle DNS-Anfragen immer auf einen OpenDNS-Server gemacht werden. - Erklärung: siehe ganz unten zu Punkt 5. im Text. - Stichworte: Tracking/Profiling/Blocking/Redirection von Google und ISPs.

Tipp: Weiterführende Beispiele für "Custom Script"-Regeln findet man im Wiki des Entwicklers (englisch).

Tipp: Man kann sich auch entsprechende Dateien anlegen und verwenden.

Hinweise zu AFWall+ und den Profilen:

Die AFWall+ Firewall ist die Nachfolgerin von DroidWall Firewall und basiert auf deren Code. - DroidWall ist aber unsicher (u. a. Data leaks at boot time und wird nicht mehr weiter gepflegt). - Also bitte dringend ersetzen.

AFWall+ arbeitet als Service im Hintergrund. - Deswegen sollte man bei Einsatz von Task-Killern (übrigens keine gute Idee) für diesen Service eine Ausnahme aktivieren, sonst kann man sich die ganze Arbeit sparen. - Eine Firewall, die nicht (mehr) läuft, schützt vor gar nichts ....

Man sollte sich ein separates Profil nur für Mobile Daten (Unterwegs, Hotspot, VPN) und ein weiteres nur für W-LAN (Zuhause, Arbeit) anlegen, in dem man dort nur die Apps und Dienste entsprechend freischaltet, die ins Internet sollen und somit das Datenvolumen verbrauchen. - Die App AFWall+ benötigt selbst hierbei grundsätzlich keinerlei Haken (Freischaltungen).

Die blockierten Verbindungen findet man, indem man AFWall+ öffnet > Menü(-Taste) > Firewall-Protokoll

An all diejenigen, die öfter mal die system-Partition wipen, neue ROMs installieren, aber die "data"-Partition entweder behalten oder nach einem Full wipe wieder herstellen:

Wenn in den Einstellungen der Firewall die Option "Start-Datenleck Fix" aktiviert war, wurde dadurch ein sogenanntes Shell-Script in der system-Partition erzeugt (/system/etc/init.d/afwallstart), welches dafür sorgt, dass die iptables rules (das sind die Firewall-Regeln) auf "block all/DROP" gesetzt werden. - Nach dem Flashen einer ROM bzw. der system-Partition einer ROM ist diese Datei NICHT mehr da. - Deswegen muss man erneut die Einstellungen der Firewall öffnen und diesen Option wieder aktivieren. - I. d. R. ist der Haken nicht mehr da und muss nur neu gesetzt werden. - Ist der Haken noch da, bitte einmal entfernen und dann wieder setzen. Zum Überprüfen kann man als "root" mit dem CM Filemanager o. ä. arbeiten und im genannten Verzeichnis nachsehen, ob die Datei existiert. - 2015-02-20:

Oder, nur für fortgeschrittene Android-Anwenderinnenerer, ein "Überlebens"-Script einrichten.

Wo und wann setzt man einen Haken für eine App?

Nicht in das Internet lassen sollte man die pauschaleren Einträge (soweit vorhanden), es sei denn, man weiß, warum:

Grundsätzliche Freischaltungen:

Das absolute Minimum, um in das Internet zu kommen, sieht zunächst so aus:

Wenn das Phone bzw. irgendeine App die Uhrzeit des Phones (über ntp.org) aktualisieren soll, dann aktiviert man (neben der App selbst) im Profil zusätzlich:

Wenn irgendeine App eines anderen Phones / Notebooks (via Tethering oder VPN) über das eigene Phone in das Internet soll (Browser, Mail etc.), dann aktiviert man im Profil zusätzlich:

Wenn irgendeine App etwas downloaden muss (Browser, Mail-Anhänge, YouTube etc.), dann aktiviert man (neben der App selbst) im Profil zusätzlich:

Für das Telefonieren über einen SIP/VoIP Account, der in den Einstellungen der Telefon-App hinterlegt ist (Internet-Telefonie) aktiviert man:

Für das Benutzen eines VPN-Netzwerks aktiviert man zusätzlich:

Für das Benutzen von GPS (und Download von A-GPS-Daten) aktiviert man (neben der App selbst; z. B. "GPS Status", "Maps", "Öffi") zusätzlich:

Tipp:

Vor einer De-Installation von AFWall+ bitte bei aktivierter Netzwerk-Schnittstelle (W-LAN) in deren Einstellungen gehen und

_

Auf dem Phone einen Dateimanager öffnen > SD Card > Verzeichnis öffnen, in dem die zuvor downgeloadeten Apps liegen

- .apk-Datei für AFWall+ Firewall öffnen (installieren)

- Firewall App starten

- Root-Berechtigung bei Anfrage permanent erteilen

- Dann über das Menü der App "Enable Firewall" bzw. "Firewall aktivieren"

evtl. Sprache auf "deutsch" einstellen (Die Sprache wird umgestellt nach einmaligem Verlassen und wieder öffnen der App)

Folgende weitere Einstellungen im Menü der App vornehmen (Menü-Punkt Preferences bzw. Einstellungen):

Hinweis:

Alle angegebene Einstellungen beziehen sich auf den in den Profilen voreingestellten

"Modus: Ausgewählte erlauben | Whitelist mode | block all"

(Edit 17.09.2015: Die Einstellungen sind für die AFWall+ v1.3.4.1 beschrieben, in neueren Versionen ab v2.0.0 verteilen sich die Punkte über neue Menüs, sind aber leicht wiederzufinden.)

Haken setzen (aktivieren) bei:

- Benachrichtigungen aktivieren

- Mitteilungssymbol anzeigen

- UID anzeigen

- Aktive Regeln

- Roaming-Steuerung

- LAN-Steuereung

- VPN-Steuerung

- Bestätigungsfenster aktivieren

- Firewall-Protokoll aktivieren

- Geräte-Admin (Den folgenden Dialog dann positiv bestätigen = aktivieren)

- Start-Datenleck Fix (Das ist besonders wichtig, weil das Phone bereits ca. während der Anzeige der Boot-Animation eine W-LAN-Verbindung aufbaut, noch bevor die Firewall aktiv ist. Apps, die dann vor der Firewall starten, können so Daten in das Internet senden. - Dieser Schalter verhindert auch das. - Die Funktion ist ausgegraut = deaktiviert, wenn man eine ROM hat, die kein init.d (= Init Daemon) besitzt. - Dann hilft es z. B., vor jedem Ausschalten den Flugmodus einzuschalten und nach dem Einschalten zu warten, bis sich die Firewall als aktiv meldet. - Erst dann sollte man den Flugmodus wieder ausschalten.)

Besitzer eines mit SuperSU gerooteten Motorola Phones und einer Lollipop 5.x.x Stock-ROM können sich evtl. ein fehlendes initd nachinstallieren.

- Erlaube eingehende Verbindungen (Bitte nur aktivieren, wenn man *wirklich* weiß, was man hier aktiviert und was die Konsequenzen sind, da dann von außen auf das Phone zugegriffen werden kann. - Auch, wenn alle Apps komplett blockiert sind, ist das Phone auf bestimmten Ports offen!)

- Mehrere Profile

- Regeln bei Profilwechsel anwenden

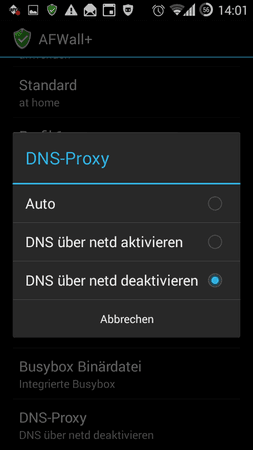

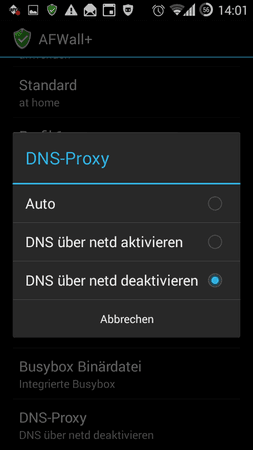

- DNS-Proxy > DNS über netd deaktivieren (Nicht vergessen: Dann später auch im jeweiligen Profil bei "0: (Root)" und "-11: (Kernel)" den oder die Haken setzen)

Jetzt Profil "Standard" aktivieren (es wird dann alles blockiert, weitere Profile für z. B. "W-LAN" oder "3G" können später eingerichtet werden.)

App wieder schließen

Im Menü der Firewall unter Punkt "Skript festlegen" im ersten Feld die folgenden Zeilen eingeben (jede Zeile dabei ohne Enter/Return, Groß- und Kleinschreibung exakt beachten, aber am Ende einer Zeile einmal Enter/Return benutzen, um in eine neue leere Zeile zu kommen.):

Hinweis: Wenn man mit mehreren Profilen arbeitet, dann muss man diese Einstellung in jedem der Profile vornehmen. - Um dies für ein bestimmtes Profil durchzuführen, muss das Profil aktiviert sein.

Code:

iptables -t nat -A OUTPUT -p udp --dport 53 -j DNAT --to-destination 208.67.222.222:53

iptables -t nat -A OUTPUT -p tcp --dport 53 -j DNAT --to-destination 208.67.222.222:53Diese Zeilen bewirken, dass alle DNS-Anfragen immer auf einen OpenDNS-Server gemacht werden. - Erklärung: siehe ganz unten zu Punkt 5. im Text. - Stichworte: Tracking/Profiling/Blocking/Redirection von Google und ISPs.

Tipp: Weiterführende Beispiele für "Custom Script"-Regeln findet man im Wiki des Entwicklers (englisch).

Tipp: Man kann sich auch entsprechende Dateien anlegen und verwenden.

Hinweise zu AFWall+ und den Profilen:

Die AFWall+ Firewall ist die Nachfolgerin von DroidWall Firewall und basiert auf deren Code. - DroidWall ist aber unsicher (u. a. Data leaks at boot time und wird nicht mehr weiter gepflegt). - Also bitte dringend ersetzen.

AFWall+ arbeitet als Service im Hintergrund. - Deswegen sollte man bei Einsatz von Task-Killern (übrigens keine gute Idee) für diesen Service eine Ausnahme aktivieren, sonst kann man sich die ganze Arbeit sparen. - Eine Firewall, die nicht (mehr) läuft, schützt vor gar nichts ....

Man sollte sich ein separates Profil nur für Mobile Daten (Unterwegs, Hotspot, VPN) und ein weiteres nur für W-LAN (Zuhause, Arbeit) anlegen, in dem man dort nur die Apps und Dienste entsprechend freischaltet, die ins Internet sollen und somit das Datenvolumen verbrauchen. - Die App AFWall+ benötigt selbst hierbei grundsätzlich keinerlei Haken (Freischaltungen).

Die blockierten Verbindungen findet man, indem man AFWall+ öffnet > Menü(-Taste) > Firewall-Protokoll

An all diejenigen, die öfter mal die system-Partition wipen, neue ROMs installieren, aber die "data"-Partition entweder behalten oder nach einem Full wipe wieder herstellen:

Wenn in den Einstellungen der Firewall die Option "Start-Datenleck Fix" aktiviert war, wurde dadurch ein sogenanntes Shell-Script in der system-Partition erzeugt (/system/etc/init.d/afwallstart), welches dafür sorgt, dass die iptables rules (das sind die Firewall-Regeln) auf "block all/DROP" gesetzt werden. - Nach dem Flashen einer ROM bzw. der system-Partition einer ROM ist diese Datei NICHT mehr da. - Deswegen muss man erneut die Einstellungen der Firewall öffnen und diesen Option wieder aktivieren. - I. d. R. ist der Haken nicht mehr da und muss nur neu gesetzt werden. - Ist der Haken noch da, bitte einmal entfernen und dann wieder setzen. Zum Überprüfen kann man als "root" mit dem CM Filemanager o. ä. arbeiten und im genannten Verzeichnis nachsehen, ob die Datei existiert. - 2015-02-20:

Oder, nur für fortgeschrittene Android-Anwenderinnenerer, ein "Überlebens"-Script einrichten.

Wo und wann setzt man einen Haken für eine App?

- Spalte 1: Zugang für die App nur auf Ziele im eigenen (W-)LAN (Local Area Network, kein Zugang über z. B. den W-LAN-Router in das Internet)

- Spalte 2: Zugang für die App in das Internet über eine aktive W-LAN-Verbindung (eigener W-LAN-Router zuhause, AP in der Firma, freies W-LAN unterwegs, Hotspot, aber, besser verschlüsselt - siehe Spalte 5)

- Spalte 3: Zugang für die App in das Internet über eine aktive Mobile Daten-Verbindung (3G/2G bzw. HSPA/UMTS/EDGE/GPRS) - Unterwegs, evtl. zusätzlich Spalte 5

- Spalte 4: wie 3 allerdings befindet sich das Phone in einem (evtl. teuren) Roaming-Netz (Fremd-Netz)

- Spalte 5: (Zusätzlich zu 1, 2, 3, 4) Verschlüsselter Zugang für die App in das Internet über ein aktives VPN (Virtual Private Network); dies kann über ein W-LAN, ein Mobiles Netz des eigenen ISP (evtl. teuer) oder über ein Roaming-Netz (evtl. noch teurer) erfolgen - ein valider VPN-Account muss erst eingerichtet sein

Nicht in das Internet lassen sollte man die pauschaleren Einträge (soweit vorhanden), es sei denn, man weiß, warum:

- -10 - Alle Apps

(Im Modus "Ausgewählte erlauben" würde dies allen Apps Zugang erlauben - keine gute Idee) - -11 - Linux Kernel

(Hier bitte dann doch einen Haken setzen, wenn in den "Einstellungen" unter "DNS-Proxy" die Option "DNS über netd deaktivieren" ausgewählt wird => verhindert ungefragte Verbindungen) - ADB

- 0 - Root

(Hier bitte dann doch einen Haken setzen, wenn in den "Einstellungen" unter "DNS-Proxy" die Option "DNS über netd deaktivieren" ausgewählt wird => verhindert ungefragte Verbindungen) - 1000 - System

- 2000 - Linux shell

Grundsätzliche Freischaltungen:

Das absolute Minimum, um in das Internet zu kommen, sieht zunächst so aus:

Wenn das Phone bzw. irgendeine App die Uhrzeit des Phones (über ntp.org) aktualisieren soll, dann aktiviert man (neben der App selbst) im Profil zusätzlich:

- -14: (NTP)-Internet-Zeitserver

Wenn irgendeine App eines anderen Phones / Notebooks (via Tethering oder VPN) über das eigene Phone in das Internet soll (Browser, Mail etc.), dann aktiviert man im Profil zusätzlich:

- -12: DHCP+DNS (Tethering)

Wenn irgendeine App etwas downloaden muss (Browser, Mail-Anhänge, YouTube etc.), dann aktiviert man (neben der App selbst) im Profil zusätzlich:

- Downloads, Medienspeicher, Download-Manager

- Media server

- SMS/MMS

Für das Telefonieren über einen SIP/VoIP Account, der in den Einstellungen der Telefon-App hinterlegt ist (Internet-Telefonie) aktiviert man:

- Telefon

Für das Benutzen eines VPN-Netzwerks aktiviert man zusätzlich:

- VPN networking

Für das Benutzen von GPS (und Download von A-GPS-Daten) aktiviert man (neben der App selbst; z. B. "GPS Status", "Maps", "Öffi") zusätzlich:

- GPS

- Kombinierte Standortbestimmung (optional, wenn auch W-LAN-Netze und Mobil-Funk-Sendemasten verwendet werden sollen)

- Setup Wizard

- Google One Time Initializer

- Google Account Manager

- Google Dienste Framework

- Google Play-Dienste

- Google Play Store

_____ - Google ...

- ...

Tipp:

Vor einer De-Installation von AFWall+ bitte bei aktivierter Netzwerk-Schnittstelle (W-LAN) in deren Einstellungen gehen und

- Einstellungen > Firewall deaktivieren

- Einstellungen > Firewall Regeln > Menü (drei Punkte, oben rechts) > Regeln erneuern > Abfrage: Löschen? > Button [ Yes ]

- Jetzt erst AFWall+ deinstallieren

_

3.2.2. Werbeblocker installieren und einrichten

Hinweis:

Hierfür wird bereits eine W-LAN-Verbindung benötigt, da Dateien mit den Listen der "bad domains" aus dem Internet heruntergeladen werden. - Es wird ein neues Profil in der Firewall benötigt.

Firewall-App öffnen

Profil umschalten von "Standard" auf "Profil 2" (oben auf "Standard" tippen für die Liste der Profile)

Die folgenden Haken in der Spalte W-LAN (2. Spalte von links, nur Symbol als Überschrift) setzen bei den Einträgen:

System-Einstellungen (nicht die von AFWall+)

> W-LAN

> Aktivieren (= AN)

Jetzt mit dem gewünschten W-LAN verbinden (eigener W-LAN Router etc.)

AdAway öffnen

Aktualisieren (wenn nicht automatisch ausgelöst)

(Das lädt die Dateien mit den zu blockierenden "bad domains" herunter und stellt daraus eine neue hosts-Datei zusammen; diese Domains werden dann in allen Apps automatisch blockiert => schont das Datenvolumen und den Geldbeutel, schneller surfen, Datenschutz)

Warten und bei Abfrage "Neu starten" => "Nein"

App wieder schließen

System-Einstellungen (des Phones, nicht von AdAway) > W-LAN > Deaktivieren (= AUS)

Firewall öffnen und Profil "Standard" wieder aktivieren (alles blockieren)

Hinweise zu AdAway:

Diese App benötigt nur dann wieder root und Internet, wenn die Liste der "bad domains" aktualisiert werden soll, entsprechende Benachrichtigungen können ignoriert werden. - In AFWall+ können die Haken für Internetzugriff bis zum nächsten Mal entfernt werden. - Wenn man Titanium Backup Pro (Kauf-Version) hat, kann man AdAway auch gleich ganz einfrieren, bis man es wieder benötigt (AdAway startet automatisch beim Start des Phones). - Oder die App deinstallieren.

_

Hinweis:

Hierfür wird bereits eine W-LAN-Verbindung benötigt, da Dateien mit den Listen der "bad domains" aus dem Internet heruntergeladen werden. - Es wird ein neues Profil in der Firewall benötigt.

- Auf dem Phone einen Dateimanager öffnen > SD Card > Verzeichnis öffnen, in dem die zuvor downgeloadeten Apps liegen

- .apk-Datei für AdAway Werbeblocker öffnen (installieren)

- Jetzt AdAway App starten, Root-Berechtigung bei Anfrage zeitlich begrenzt erteilen (10 Minuten o. ä.)

- AdAway kommt dann noch NICHT ins Internet, um zu aktualisieren = okay (Die Firewall verhindert das)

Firewall-App öffnen

Profil umschalten von "Standard" auf "Profil 2" (oben auf "Standard" tippen für die Liste der Profile)

Die folgenden Haken in der Spalte W-LAN (2. Spalte von links, nur Symbol als Überschrift) setzen bei den Einträgen:

- AdAway

- Downloads, Medienspeicher, Download-Manager

- Media server

- 0: Root

- -11: Linux

System-Einstellungen (nicht die von AFWall+)

> W-LAN

> Aktivieren (= AN)

Jetzt mit dem gewünschten W-LAN verbinden (eigener W-LAN Router etc.)

AdAway öffnen

Aktualisieren (wenn nicht automatisch ausgelöst)

(Das lädt die Dateien mit den zu blockierenden "bad domains" herunter und stellt daraus eine neue hosts-Datei zusammen; diese Domains werden dann in allen Apps automatisch blockiert => schont das Datenvolumen und den Geldbeutel, schneller surfen, Datenschutz)

Warten und bei Abfrage "Neu starten" => "Nein"

App wieder schließen

System-Einstellungen (des Phones, nicht von AdAway) > W-LAN > Deaktivieren (= AUS)

Firewall öffnen und Profil "Standard" wieder aktivieren (alles blockieren)

Hinweise zu AdAway:

Diese App benötigt nur dann wieder root und Internet, wenn die Liste der "bad domains" aktualisiert werden soll, entsprechende Benachrichtigungen können ignoriert werden. - In AFWall+ können die Haken für Internetzugriff bis zum nächsten Mal entfernt werden. - Wenn man Titanium Backup Pro (Kauf-Version) hat, kann man AdAway auch gleich ganz einfrieren, bis man es wieder benötigt (AdAway startet automatisch beim Start des Phones). - Oder die App deinstallieren.

_

3.2.3. Optional: Datensicherung installieren und einrichten

Hinweise zu Titanium Backup:

Diese App benötigt nur dann Internet, wenn Sicherungen in der Cloud verwaltet werden sollen; entsprechende Benachrichtigungen können ignoriert werden.

_

- Auf dem Phone einen Dateimanager öffnen > SD Card > Verzeichnis öffnen, in dem die zuvor downgeloadeten Apps liegen

- .apk-Datei für "Titanium Backup" öffnen (installieren)

- Titanium Backup starten, Root-Berechtigung permanent erteilen

- Optional: Evtl. weitere Einstellungen der App vornehmen (über die Menü-Taste > Einstellungen; z. B. Verschlüsselung der Backups etc.)

- App wieder schließen

Hinweise zu Titanium Backup:

Diese App benötigt nur dann Internet, wenn Sicherungen in der Cloud verwaltet werden sollen; entsprechende Benachrichtigungen können ignoriert werden.

_

3.2.4. Optional: Netzwerk-Analyse installieren und einrichten

Hinweise zu Netzwerk Log:

Diese App benötigt permanent root und läuft als Service.

(Internet-Zugang wird nicht benötigt = keine Haken in der Firewall zu setzen)

Die App hat über deren vielfältigen Einstellungen die Möglichkeit, bereits ab dem Start des Phones zu loggen. - Mit der App lassen sich alle IPs mit Domänen feststellen, zu denen eine Verbindung hergestellt wird. - Gleichzeitig wird protokolliert, von welcher App, zu welchem Zeitpunkt diese Verbindungen ausgelöst wurden und wieviel Bytes gesendet bzw. empfangen wurden. - Dadurch wird man in die Lage versetzt, entsprechende Apps zu deaktivieren/einzufrieren/löschen, die zuviel Traffic verursachen oder dubiose Verbindungen herstellen. - Auch kann man dadurch die Profile der Firewall optimieren, indem man Apps nicht in das Internet lässt. - Die App sollte solange eingesetzt werden, wie man eine Analyse durchführt. - Anschließend kann man die App deaktivieren, einfrieren oder deinstallieren, um einen Verbraucher weniger im System zu haben.

_

- Auf dem Phone einen Dateimanager öffnen > SD Card > Verzeichnis öffnen, in dem die zuvor downgeloadeten Apps liegen

- .apk-Datei für "Netzwerk Log" öffnen (installieren)

- Netzwerk Log starten, Root-Berechtigung permanent erteilen

- App wieder schließen

- Netzwerk Log App öffnen > Einstellungen > Log Service > Haken setzen

Es wird immer ab Start automatisch solange geloggt, bis man dies wieder deaktiviert. - Netzwerk Log App öffnen > Einstellungen > Allgemeine Optionen > Protokolliere hinter Firewall > Haken setzen

Das zeigt dann nur noch die Verbindungen, die das Phone tatsächlich verlassen. - Ansonsten werden auch andere Verbindungen mit-protokolliert.

(Das Phone kann sich - wie ein Rechner auch - z. B. mit sich selbst verbinden. - Auch das ist Traffic und wird mitgezählt/registriert, obwohl er das Phone nicht verlässt.)

Hinweise zu Netzwerk Log:

Diese App benötigt permanent root und läuft als Service.

(Internet-Zugang wird nicht benötigt = keine Haken in der Firewall zu setzen)

Die App hat über deren vielfältigen Einstellungen die Möglichkeit, bereits ab dem Start des Phones zu loggen. - Mit der App lassen sich alle IPs mit Domänen feststellen, zu denen eine Verbindung hergestellt wird. - Gleichzeitig wird protokolliert, von welcher App, zu welchem Zeitpunkt diese Verbindungen ausgelöst wurden und wieviel Bytes gesendet bzw. empfangen wurden. - Dadurch wird man in die Lage versetzt, entsprechende Apps zu deaktivieren/einzufrieren/löschen, die zuviel Traffic verursachen oder dubiose Verbindungen herstellen. - Auch kann man dadurch die Profile der Firewall optimieren, indem man Apps nicht in das Internet lässt. - Die App sollte solange eingesetzt werden, wie man eine Analyse durchführt. - Anschließend kann man die App deaktivieren, einfrieren oder deinstallieren, um einen Verbraucher weniger im System zu haben.

_

3.3. Einstellungen - Teil 3:

Firewall öffnen

Die folgenden Einstellungen kann man nur mit eingelegter SIM (Flugmodus = AUS) machen:

- System-Einstellungen des Phones > Sicherheit > Unbekannte Herkunft > Haken entfernen (deaktivieren)

Firewall öffnen

- Wichtig: Profil "Standard" (alles blockieren) aktivieren, wenn noch nicht geschehen

- Wichtig: Firewall > Menü > Firewall aktivieren (wenn versehentlich aus)

Die folgenden Einstellungen kann man nur mit eingelegter SIM (Flugmodus = AUS) machen:

- Flugmodus AUS

- Einstellungen > Datenverbrauch > Hintergrunddaten beschränken > Haken setzen (aktivieren)

- Einstellungen > Datenverbrauch > WLAN-Nutzung anzeigen > Haken setzen (aktivieren)

- Flugmodus AUS

- Mobile Daten AN

- Einstellungen > Datenverbrauch > Limit festlegen > Haken setzen (aktivieren)

- Einstellungen > Datenverbrauch > Datenlimit > Touch auf orange-farbenen Wert > Warnung festlegen > xxxx MiB

- Einstellungen > Datenverbrauch > Datenlimit > Touch auf roten Wert > Limit festlegen > xxxx MiB

4. Aufräumen (optional)

_

- SD Card wieder löschen/formatieren (natürlich nur dann, wenn lediglich die hier installierten Apps auf der SD Card sind)

- Titanium Backup öffnen und eine komplette Datensicherung (alle Apps, alle Daten) des aktuellen Zustands des Phones machen

- Reboot ins Recovery

- Wipe Cache

- Wipe Dalvik cache

- Phone ausschalten

_

5. Ein Wort zu Google- bzw. Provider-DNS

Viele wissen es, andere noch nicht: Das Phone benötigt, um in das Internet zu kommen sogenannte DNS-Server-Adressen (IPs). Unter diesen Adressen kann das Phone nachschlagen, welche IP-Adresse eine Domain hat, um dann z. B. die entsprechende Webseite zu öffnen, Mails vom Mail-Server zu holen, Google-Daten zu synchronisieren etc.

Als Beispiel:

Google-DNS hat die IP-Adressen 8.8.8.8 und 8.8.4.4

Der ISP (Internet Service Provider) hat irgendwas anderes (sein eigenes DNS, mit dem er die gelieferten Inhalte kontrollieren kann = schlecht)

Meistens sind hier entweder die DNS-Server von Google oder aber die des Internet-/Telefon-Providers eingetragen.

Das ist in jedem der beiden Fälle nicht empfehlenswert. - Warum?

Wenn alle Anfragen an die Google-DNS-Server gehen, kann Google ein lückenloses Anfrage-Protokoll erstellen und somit sehen, für was sich das Phone alles so interessiert (also die Person, die das Phone benutzt).

Wenn Anfragen an einen ISP-DNS-Server gehen, trifft das für Google Gesagte zu und zusätzlich kann der ISP die gelieferten Inhalte verändern (Werbung einblenden, einfach auf eine nicht beabsichtigte Seite umleiten oder erst gar nichts liefern, also die Seite blockieren etc.).

Wenn man das beides nicht möchte, sollte man die IPs der eingestellten DNS-Server kontrollieren bzw. ändern.

Beispielsweise auf:

DNS 1: 208.67.220.220 oder 208.67.222.222

DNS 2: 213.73.91.35

Das sind nur Beispiele für freie, nicht zensierende, neutrale DNS-Server. Der erste ist von OpenDNS, der zweite vom CCC (Chaos Computer Club); DNS 2 ist als Ersatz gedacht, wenn der Server unter DNS 1 mal nicht erreichbar ist.

Damit hat man auch neutrale DNS-Server in Verwendung und wird nicht von Google oder dem eigenem ISP DNS-seitig getrackt/mit gefälschten Inhalten beliefert (Redirection/Umleitung oder gar geblockte Website).

Für W-LAN kann man das in den Einstellungen der W-LAN-Verbindung (Erweiterte Optionen > Statisch > DNS 1 und 2)

Wenn das W-LAN zuhause benutzt wird, kann man das evtl. auch zentral im Router eintragen (wenn dieser die Funktion hat). - Dann gilt dies auch für alle Rechner/Phones, die in diesem W-LAN sind (falls diese nicht explizit eigene DNS-Server eingetragen haben).

Für Internet über mobile Daten (2G/3G) gibt es für das Phone entsprechende Apps (Suche nach "set dns" o. ä.), die aber Root benötigen, um die DNS-Server-IPs zu ändern.

_

___

Tipp zu DNS und AFWall+:

Wer etwas noch Zentraleres auf dem gerooteten Phone haben möchte, der kann auch AFWall+ verwenden und dort im Menü Einstellungen unter Punkt "Skript festlegen" im ersten Feld die folgenden Zeilen (jede Zeile dabei ohne Enter/Return immer weiter schreiben, Groß- und Kleinschreibung exakt beachten, aber am Ende einer Zeile einmal Enter/Return benutzen, um in eine neue leere Zeile zu kommen.) eintragen und mit [ OK ] bestätigen:

"208.67.222.222" (hier also OpenDNS) ist zu ersetzen mit der IP-Adresse des gewünschten (zu verwendenden) DNS-Servers.

Das Phone bei einer Änderung neu starten, um den DNS-Cache zu löschen und die Einstellung zu aktivieren.

Hinweis: Wenn man mit mehreren Profilen arbeitet, dann muss man diese Einstellung in jedem der Profile vornehmen. - Um dies für ein bestimmtes Profil durchzuführen, muss das Profil aktiviert sein.

Tipp: Weiterführende Beispiele für "Custom Script"-Regeln findet man im Wiki des Entwicklers (englisch).

Tipp: Man kann sich auch entsprechende Dateien anlegen und verwenden.

Diese Einstellung sorgt dafür, dass immer (bei W-LAN und auch bei Mobilen Daten über 3G/2G) der gewünschte DNS-Server benutzt wird.

_

Viele wissen es, andere noch nicht: Das Phone benötigt, um in das Internet zu kommen sogenannte DNS-Server-Adressen (IPs). Unter diesen Adressen kann das Phone nachschlagen, welche IP-Adresse eine Domain hat, um dann z. B. die entsprechende Webseite zu öffnen, Mails vom Mail-Server zu holen, Google-Daten zu synchronisieren etc.

Als Beispiel:

Google-DNS hat die IP-Adressen 8.8.8.8 und 8.8.4.4

Der ISP (Internet Service Provider) hat irgendwas anderes (sein eigenes DNS, mit dem er die gelieferten Inhalte kontrollieren kann = schlecht)

Meistens sind hier entweder die DNS-Server von Google oder aber die des Internet-/Telefon-Providers eingetragen.

Das ist in jedem der beiden Fälle nicht empfehlenswert. - Warum?

Wenn alle Anfragen an die Google-DNS-Server gehen, kann Google ein lückenloses Anfrage-Protokoll erstellen und somit sehen, für was sich das Phone alles so interessiert (also die Person, die das Phone benutzt).

Wenn Anfragen an einen ISP-DNS-Server gehen, trifft das für Google Gesagte zu und zusätzlich kann der ISP die gelieferten Inhalte verändern (Werbung einblenden, einfach auf eine nicht beabsichtigte Seite umleiten oder erst gar nichts liefern, also die Seite blockieren etc.).

Wenn man das beides nicht möchte, sollte man die IPs der eingestellten DNS-Server kontrollieren bzw. ändern.

Beispielsweise auf:

DNS 1: 208.67.220.220 oder 208.67.222.222

DNS 2: 213.73.91.35

Das sind nur Beispiele für freie, nicht zensierende, neutrale DNS-Server. Der erste ist von OpenDNS, der zweite vom CCC (Chaos Computer Club); DNS 2 ist als Ersatz gedacht, wenn der Server unter DNS 1 mal nicht erreichbar ist.

Damit hat man auch neutrale DNS-Server in Verwendung und wird nicht von Google oder dem eigenem ISP DNS-seitig getrackt/mit gefälschten Inhalten beliefert (Redirection/Umleitung oder gar geblockte Website).

Für W-LAN kann man das in den Einstellungen der W-LAN-Verbindung (Erweiterte Optionen > Statisch > DNS 1 und 2)

Wenn das W-LAN zuhause benutzt wird, kann man das evtl. auch zentral im Router eintragen (wenn dieser die Funktion hat). - Dann gilt dies auch für alle Rechner/Phones, die in diesem W-LAN sind (falls diese nicht explizit eigene DNS-Server eingetragen haben).

Für Internet über mobile Daten (2G/3G) gibt es für das Phone entsprechende Apps (Suche nach "set dns" o. ä.), die aber Root benötigen, um die DNS-Server-IPs zu ändern.

_

___

Tipp zu DNS und AFWall+:

Wer etwas noch Zentraleres auf dem gerooteten Phone haben möchte, der kann auch AFWall+ verwenden und dort im Menü Einstellungen unter Punkt "Skript festlegen" im ersten Feld die folgenden Zeilen (jede Zeile dabei ohne Enter/Return immer weiter schreiben, Groß- und Kleinschreibung exakt beachten, aber am Ende einer Zeile einmal Enter/Return benutzen, um in eine neue leere Zeile zu kommen.) eintragen und mit [ OK ] bestätigen:

Code:

iptables -t nat -A OUTPUT -p udp --dport 53 -j DNAT --to-destination 208.67.222.222:53

iptables -t nat -A OUTPUT -p tcp --dport 53 -j DNAT --to-destination 208.67.222.222:53Das Phone bei einer Änderung neu starten, um den DNS-Cache zu löschen und die Einstellung zu aktivieren.

Hinweis: Wenn man mit mehreren Profilen arbeitet, dann muss man diese Einstellung in jedem der Profile vornehmen. - Um dies für ein bestimmtes Profil durchzuführen, muss das Profil aktiviert sein.

Tipp: Weiterführende Beispiele für "Custom Script"-Regeln findet man im Wiki des Entwicklers (englisch).

Tipp: Man kann sich auch entsprechende Dateien anlegen und verwenden.

Diese Einstellung sorgt dafür, dass immer (bei W-LAN und auch bei Mobilen Daten über 3G/2G) der gewünschte DNS-Server benutzt wird.

_

6. Weitere Tipps zur Sicherheit/zu Lücken

Ohne root:

Mit root:

___

Geprüfte Apps (Was macht eine bestimmte App aus Datenschutzsicht? - Tests/Reviews):

_

- Finger weg von ES Datei Explorer (Spyware inside)

- Alternative zu AFWall+ (ohne root und/oder, falls man oder das Phone mit AFWall+ nicht klar kommt)

Ohne root:

- Your Phone Your Data (light) – Android unter Kontrolle Teil1

- Die Update-Problematik bei Android – Android unter Kontrolle Teil2

- F-Droid und App-Alternativen – Android unter Kontrolle Teil3

- NetGuard Firewall – Android unter Kontrolle Teil4

- Konfigurationsempfehlungen – Android unter Kontrolle Teil5

Mit root:

___

Geprüfte Apps (Was macht eine bestimmte App aus Datenschutzsicht? - Tests/Reviews):

_

Zuletzt bearbeitet:

alle Apps) - Gleiche Funktion wie Alle Apps markieren" angehakt hatte funktionierte alles.

alle Apps) - Gleiche Funktion wie Alle Apps markieren" angehakt hatte funktionierte alles. ... Natürlich frage ich mich das auch, allzu viel Infos gibt es ja leider nicht.

... Natürlich frage ich mich das auch, allzu viel Infos gibt es ja leider nicht.