O

ooo

Enthusiast

- 3.449

Ausgehend von einer Analyse zum Verhalten der(Google-)Kontakte habe ich zwei andere Dinge gefunden, die mich (an der von mir verwendeten CM11 KK 4.4.4 ROM) stören.

(Anmerkung: Der folgende Teil des dortigen Original-Beitrags wurde am Do., 27.11.2014 um 09:49 Uhr von @Fight4Music hierher verschoben.)

1. Lücke: Captive Portal Checker geht immer zu einer Google-Adresse

Bei jedem Start überprüft die ROM, ob sich das Phone mit dem Internet verbinden kann.

"Im Internet" bedeutet hierbei nicht nur, dass es in einem W-LAN eingebucht ist, sondern auch wirklich Server ansteuern kann (Web, Mail etc.).

Dazu wird ein Captive Portal Check durchgeführt. - Ein Captive Portal befindet sich z. B. oft in Hotels (offenes W-LAN, aber zum Surfen ins Internet muss man sich erst freischalten lassen).

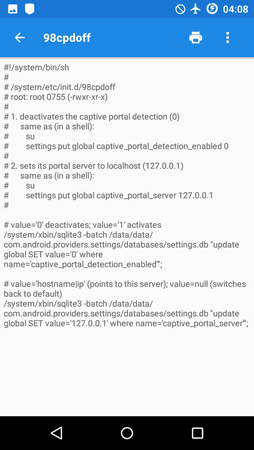

Der (Google-)Code, der auch in allen ROMs steckt, versucht dabei immer, eine Verbindung zu h t t p : / /clients3.google.com aufzubauen (bei jedem Start und egal, ob man die GApps hat oder nicht). - Gelingt dies, "weiß" das Phone anhand der Antwort-Seite (HTTP Response-Code 204), dass es ins Internet kann.

Und Google weiß, wer wann von wo mit welchem Browser mit welchem Androiden ins Internet gegangen ist. - Nochmal: es ist im AOSP-/CM-Code. - Ganz großes Tracking-Kino!

Noch besser: Ich habe die Funktion trotz Firewall nicht daran hindern können, "nach Hause zu telefonieren".

Edit 2015-01-03: Nachtests haben ergeben, dass AFWall+ dies unterbindet, wenn die Firewall korrekt eingerichtet und explizit aktiviert wurde. In "Netzwerk Log" sollte in den Einstellungen "Hinter Firewall protokollieren" aktiviert sein, um nur den wirklich abfließenden Traffic zu sehen. - Das grundsätzliche Problem existiert aber dennoch weiter und muss - wie unten beschrieben - bearbeitet werden, falls die Firewall deaktiviert wird (Crash, ROM-Updates etc.)

Hier findet man alle IPs, die Google dafür vorgesehen hat (ohne Anspruch auf Vollständigkeit):

clients3.google.com

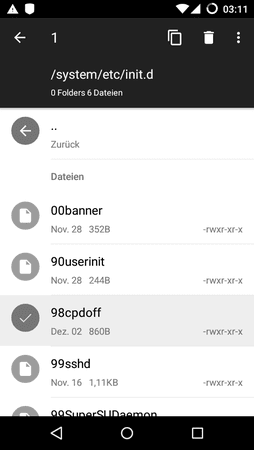

Wie stellt man das jetzt ab (mit und ohne Google Apps):

Dazu z. B. adb shell oder Android Terminal Emulator öffnen

Eingabe:

_____

2. Lücke: Das Phone holt sich die konkrete Zeit bei z. B. 2.android.pool.ntp.org via NTP (Port 123)

Das passiert ebenfalls bei jedem Start des Phones (mit und ohne Google Apps) und selbst dann, wenn man die automatische Zeitaktualisierung in den Einstellungen deaktiviert. - Hallooo?!

Überprüfung mit dig auf einer Linux Box:

Die IPs sind u. a. von Hetzner und auch Privat-Personen, die offene Zeit-Server betreiben und zur Verfügung stellen. Die IPs wechseln, die dahinter stehenden Leute/Firmen auch. - Will ich, dass registriert wird, wann und von wo (meine IP-Adresse/meine MAC-Adresse) ich das Phone starte?

Wenn nein, dann ist hier die Lösung, um auch das abzustellen:

adb shell oder Android Terminal Emulator öffnen

Eingabe:

_____

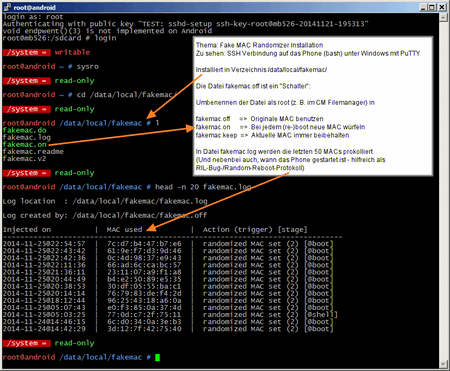

Wer hat Lust, seine MAC in unsicheren Umgebungen zu ändern, um sich so vor Tracking besser zu schützen?

(ACHTUNG: Nur für die Kombination 1. Motorola Defy(+) (MB525, MB526) und 2. CyanogenMod CM 11 KitKat 4.4.4 ROMs von Quarx)

Ich habe mir hierzu ein Shell-Script geschrieben und als flashbare ZIPs angehängt, die Ihr gerne mal ausprobieren könnt. - Kaputt gehen kann nichts dabei.

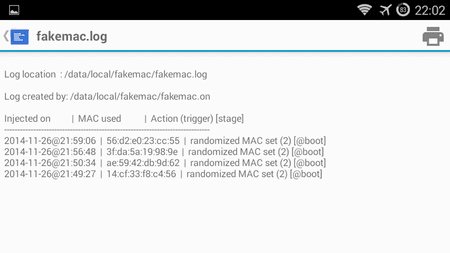

Der FakeMAC Randomizer ändert eure MAC-Adresse automatisch bei jedem Start des Phones, wenn er aktiviert ist. - Die originale MAC wird nicht zerstört und kann wieder benutzt werden. - Durch einfaches Umbenennen einer Datei (siehe Screenshots) kann die Funktion ein- oder ausgeschaltet werden oder die aktuelle MAC-Adresse "eingefroren".

fakemac-v3-flashable.zip installiert und aktiviert FakeMAC.

fakemac-v3-uninstall-flashable.zip stellt den Ausgangszustand wieder her.

Viel Spaß beim Testen!

Hinweise:

Edit 28.11.2014:

Neue Version v3 angehängt. - Bug fix: Wenn man in der v2 das Verzeichnis /data/local/userinit.d nicht bereits hatte, dann wurde immer nur die originale MAC benutzt. - Das wurde jetzt bereinigt.

Edit 27.11.2014:

In der Version v2 bleibt bei der Deinstallation evtl. die automatisch generierte Datei /data/local/userinit.d/98-fakemac übrig, tut aber nichts weiter aktiv. - Bitte manuell löschen.

Allgemeiner Tipp: Wenn das W-LAN nicht tun sollte, was sehr selten vorkommt, einfach ein Wipe Dalvik Cache und Wipe Cache durchführen.

(Anmerkung: Der folgende Teil des dortigen Original-Beitrags wurde am Do., 27.11.2014 um 09:49 Uhr von @Fight4Music hierher verschoben.)

1. Lücke: Captive Portal Checker geht immer zu einer Google-Adresse

Bei jedem Start überprüft die ROM, ob sich das Phone mit dem Internet verbinden kann.

"Im Internet" bedeutet hierbei nicht nur, dass es in einem W-LAN eingebucht ist, sondern auch wirklich Server ansteuern kann (Web, Mail etc.).

Dazu wird ein Captive Portal Check durchgeführt. - Ein Captive Portal befindet sich z. B. oft in Hotels (offenes W-LAN, aber zum Surfen ins Internet muss man sich erst freischalten lassen).

Der (Google-)Code, der auch in allen ROMs steckt, versucht dabei immer, eine Verbindung zu h t t p : / /clients3.google.com aufzubauen (bei jedem Start und egal, ob man die GApps hat oder nicht). - Gelingt dies, "weiß" das Phone anhand der Antwort-Seite (HTTP Response-Code 204), dass es ins Internet kann.

Und Google weiß, wer wann von wo mit welchem Browser mit welchem Androiden ins Internet gegangen ist. - Nochmal: es ist im AOSP-/CM-Code. - Ganz großes Tracking-Kino!

Noch besser: Ich habe die Funktion trotz Firewall nicht daran hindern können, "nach Hause zu telefonieren".

Edit 2015-01-03: Nachtests haben ergeben, dass AFWall+ dies unterbindet, wenn die Firewall korrekt eingerichtet und explizit aktiviert wurde. In "Netzwerk Log" sollte in den Einstellungen "Hinter Firewall protokollieren" aktiviert sein, um nur den wirklich abfließenden Traffic zu sehen. - Das grundsätzliche Problem existiert aber dennoch weiter und muss - wie unten beschrieben - bearbeitet werden, falls die Firewall deaktiviert wird (Crash, ROM-Updates etc.)

Hier findet man alle IPs, die Google dafür vorgesehen hat (ohne Anspruch auf Vollständigkeit):

clients3.google.com

Wie stellt man das jetzt ab (mit und ohne Google Apps):

Dazu z. B. adb shell oder Android Terminal Emulator öffnen

Eingabe:

Code:

su

settings put global captive_portal_detection_enabled 0

settings put global captive_portal_server localhost

reboot2. Lücke: Das Phone holt sich die konkrete Zeit bei z. B. 2.android.pool.ntp.org via NTP (Port 123)

Das passiert ebenfalls bei jedem Start des Phones (mit und ohne Google Apps) und selbst dann, wenn man die automatische Zeitaktualisierung in den Einstellungen deaktiviert. - Hallooo?!

Überprüfung mit dig auf einer Linux Box:

Code:

root@dev:~# [B]dig 2.android.pool.ntp.org[/B]

; <<>> DiG 9.8.1-P1 <<>> 2.android.pool.ntp.org

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 4419

;; flags: qr rd ra; QUERY: 1, ANSWER: 4, AUTHORITY: 0, ADDITIONAL: 0

;; QUESTION SECTION:

;2.android.pool.ntp.org. IN A

;; ANSWER SECTION:

2.android.pool.ntp.org. 86 IN A [B]5.9.39.5[/B]

2.android.pool.ntp.org. 86 IN A [B]131.188.3.220[/B]

2.android.pool.ntp.org. 86 IN A [B]85.10.246.226[/B]

2.android.pool.ntp.org. 86 IN A [B]5.9.80.114[/B]

;; Query time: 41 msec

;; SERVER: 127.0.0.1#53(127.0.0.1)

;; WHEN: Wed Nov 26 23:26:24 2014

;; MSG SIZE rcvd: 104Wenn nein, dann ist hier die Lösung, um auch das abzustellen:

adb shell oder Android Terminal Emulator öffnen

Eingabe:

Code:

su

settings put global ntp_server 127.0.0.1Wer hat Lust, seine MAC in unsicheren Umgebungen zu ändern, um sich so vor Tracking besser zu schützen?

(ACHTUNG: Nur für die Kombination 1. Motorola Defy(+) (MB525, MB526) und 2. CyanogenMod CM 11 KitKat 4.4.4 ROMs von Quarx)

Ich habe mir hierzu ein Shell-Script geschrieben und als flashbare ZIPs angehängt, die Ihr gerne mal ausprobieren könnt. - Kaputt gehen kann nichts dabei.

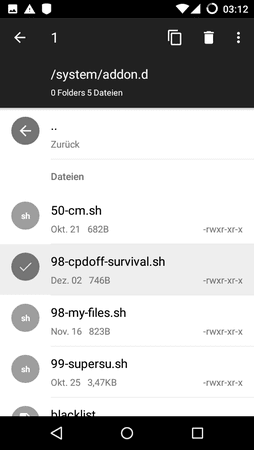

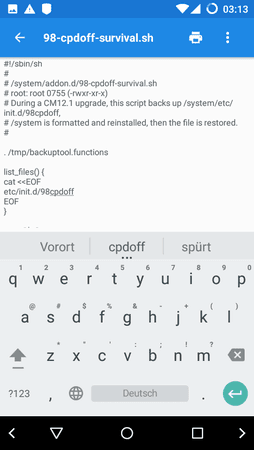

Der FakeMAC Randomizer ändert eure MAC-Adresse automatisch bei jedem Start des Phones, wenn er aktiviert ist. - Die originale MAC wird nicht zerstört und kann wieder benutzt werden. - Durch einfaches Umbenennen einer Datei (siehe Screenshots) kann die Funktion ein- oder ausgeschaltet werden oder die aktuelle MAC-Adresse "eingefroren".

fakemac-v3-flashable.zip installiert und aktiviert FakeMAC.

fakemac-v3-uninstall-flashable.zip stellt den Ausgangszustand wieder her.

Viel Spaß beim Testen!

Hinweise:

Edit 28.11.2014:

Neue Version v3 angehängt. - Bug fix: Wenn man in der v2 das Verzeichnis /data/local/userinit.d nicht bereits hatte, dann wurde immer nur die originale MAC benutzt. - Das wurde jetzt bereinigt.

Edit 27.11.2014:

In der Version v2 bleibt bei der Deinstallation evtl. die automatisch generierte Datei /data/local/userinit.d/98-fakemac übrig, tut aber nichts weiter aktiv. - Bitte manuell löschen.

Allgemeiner Tipp: Wenn das W-LAN nicht tun sollte, was sehr selten vorkommt, einfach ein Wipe Dalvik Cache und Wipe Cache durchführen.

Anhänge

Zuletzt bearbeitet: