D

DominikTouring

Neues Mitglied

- 0

Hallo!

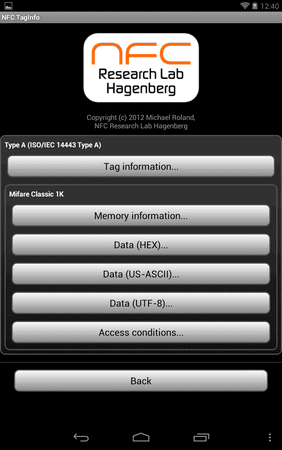

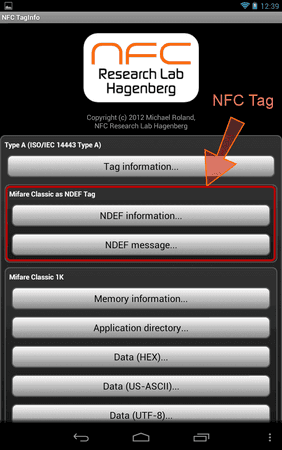

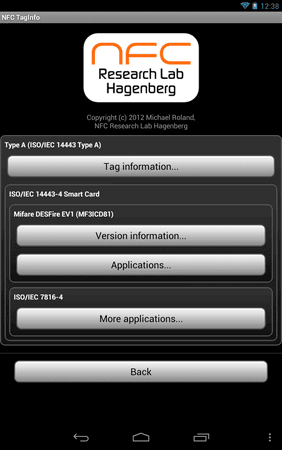

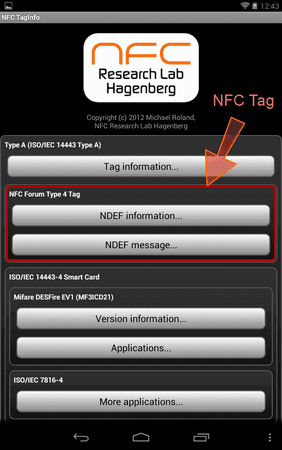

ich habe das Galaxy Nexus und NFC aktiviert - Ich habe zwei Mifare-ID Karten, welche für Zutrittskontrolle verwendet werden.

Ich kann mit der "NFC Research Lab Hagenberg" die Karten auslesen, was ich jedoch suchen würde, wäre ein Speichern der Daten und das mögliche senden der Daten, quasi ein "Kopieren".

Hätte den Vorteil, dass ich mir meine beiden Karten am Handy speichern könnte und dann mein Handy für die Zutrittskontrolle verwenden könnte. Klappt das technisch überhaupt? Wenn ja, gibts das in einer Applikation schon so?

danke

Dominik

ich habe das Galaxy Nexus und NFC aktiviert - Ich habe zwei Mifare-ID Karten, welche für Zutrittskontrolle verwendet werden.

Ich kann mit der "NFC Research Lab Hagenberg" die Karten auslesen, was ich jedoch suchen würde, wäre ein Speichern der Daten und das mögliche senden der Daten, quasi ein "Kopieren".

Hätte den Vorteil, dass ich mir meine beiden Karten am Handy speichern könnte und dann mein Handy für die Zutrittskontrolle verwenden könnte. Klappt das technisch überhaupt? Wenn ja, gibts das in einer Applikation schon so?

danke

Dominik