S

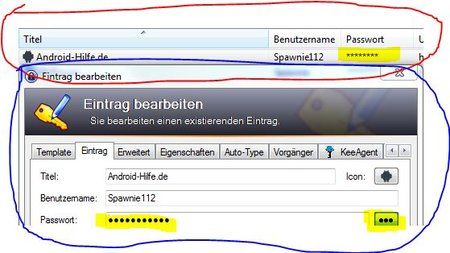

Spawnie112

Dauer-User

- 72

rihntrha schrieb:keepass ist ein etabliertes open source Projekt. Die Daten liegen in einer xml Datei die Verschlüsselt gespeichert wird.

Idealerweise bildet man das Passwort aus einem Passwort und einer Schlüsseldatei. Die Datendatei liegt in der Cloud (z.B. Dropbox) und die Schlüsseldatei liegt lokal auf den jeweiligen Geräten.

Der Sync geht dann automatisch über die Cloud.

cu

Hi,

ich hab mir vorerst mal die PC Version geladen für den Anfang. Ich dachte mir, ich baue dort die Datenbank auf und später - sobald ich halbwegs durchblicke - binde ich die Android App ein.

Ok, nun hab ich aber ein paar Fragen, vielleicht kannst du/ihr mir noch mal etwas helfen.

1) Den Sync lasst ihr quasi "durch die Hintertür" laufen, richtig?

Während Lastpass einen eigenen Sync hat, legt ihr einfach die Datenbank in die Dropbox. Habe ich das richtig verstanden?

Ich geh mal davon aus, die Androidapp kann das handeln, wenn die Datenbank in der Box liegt?

2) Ich sehe in der PC Version einen "Neu" Knopf. So kann ich eine Datenbank erstellen - und vermutlich auch in der Dropbox ablegen.

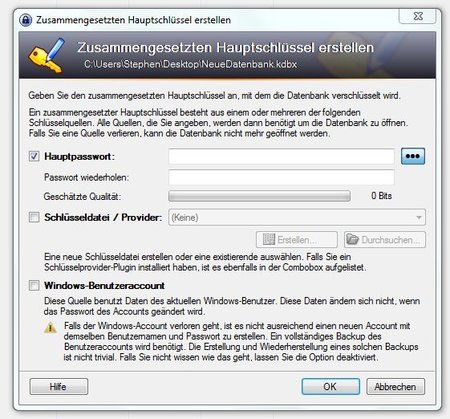

Schlüsseldatei lokal, Datendatei in der Cloud... ich versteh gerade Bahnhof

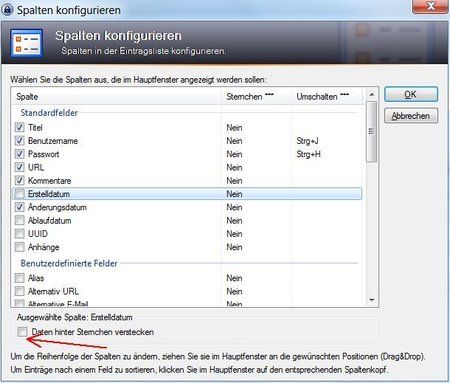

https://www.android-hilfe.de/attachment.php?attachmentid=305345&stc=1&d=1399565964

Hauptpasswort ist wohl mein "Masterkey", das scheint mir klar zu sein.

Windows-Benutzeraccount würde ich wohl deaktiviert lassen, ich möchte nur eine Datenbank die sicher ist, ich seh keinen Grund wieso ich meinen Windows Account da derart fest verweben sollte...

Was aber hat es mit dieser Schlüsseldatei/Provider auf sich?

Was genau ist das, was bringts?`

Sollte ich das aktivieren?

Danke schon mal

PS: Ich les mich mal in die Hilfe ein, aber ich glaub fast, die ist sooo mächtig, dass ich den Teil der mich interessiert nicht so einfach finden werde

Nun weiß ich, was diese Option tut.

Nun weiß ich, was diese Option tut.

) und Du findest lauter lustige "Zettelchen" in Form von Notepaddateien mit irgendwelchen Zugangsdaten auf dem Desktop Kopf->Tisch

) und Du findest lauter lustige "Zettelchen" in Form von Notepaddateien mit irgendwelchen Zugangsdaten auf dem Desktop Kopf->Tisch