O

ooo

Enthusiast

- 3.449

- Themenstarter

- #241

@tecc - Mir raucht auch gerade der Kopf (joke)

Erstmal:

Aus dem Bauch:

Erstmal:

- Was hast du genau für ein Phone (Marke, Modell, Typ, SKU ...)?

- Welche exakte Android-Version (Screenshot von Einstellungen > Über das Phone)?

- Wie hast du gerootet?

- Hat es init.d-Support (kannst du den Start-Datenleck Fix aktivieren)?

- Wer ist dein Provider, was ist das genau für ein Tarif?

- Benutzt du VPN/Orbot/Tor/Proxies/Virenscanner mit Firewall/andere Apps, die die Firewall stören könnten (wenn ja, alles erstmal deaktivieren/deinstallieren)?

- Wohin gehen die Kernel-Sachen (das Gerät kann auch intern mit sich selbst "sprechen")?

(Die root-Sachen sollten nur DNS-Verbindungen sein, dann ist das okay)

Aus dem Bauch:

- Voll-Backup machen

- Alle Werte in den beiden APNs aufschreiben

- Dann erst die APNs Menü-Punkt "Zurücksetzen ..." über das Android-Menü/die Menü-Taste in der Liste

(Die APNs werden dadurch gelöscht und neu anlegt - sicherheitshalber beim Provider fragen, wie die aktuellen Werte sind und vergleichen)

- Alle relevanten Apps deaktivieren/besser komplett deinstallieren, s. o.

- Das Phone neu starten

- Nur mit AFWall und "Mobilen Daten" (nicht W-LAN = auslassen) beschäftigen - sonst nichts

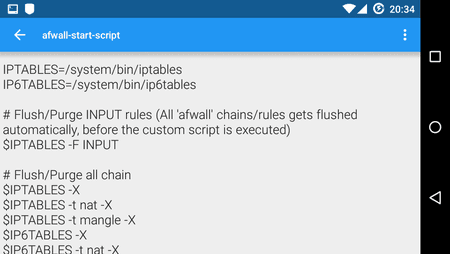

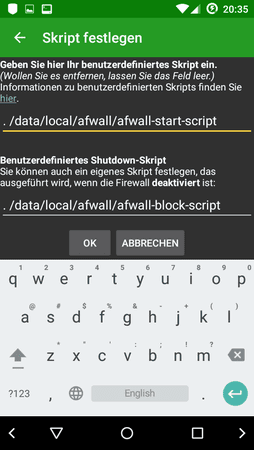

- Custom scripts der AFWall (wenn benutzt) deaktivieren, also löschen

- Erstmal etwas Einfaches machen, bis alles erklärbar ist - z. B. nur den Browser ins Internet lassen.

Zuletzt bearbeitet: