flosch1980

Erfahrenes Mitglied

- 99

@prius 3; weil es manche Firmen gibt die aufgrund ihrer bisherigen genutzten Programme daran gebunden sind.

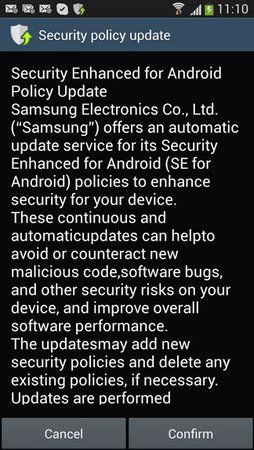

Beispiel Citrix, die haben allerlei Programme für die öffentliche Verwaltung und wenn die jetzt auch mobil auf diese Programme zugreifen will, dann sagt Citrix, jawohl könnt ihr gerne machen aber nur wenn ihr ein smartphone mit Knox nutzt, ansonsten können wir das aufgrund unserer Sicherheizsrichtlinien nicht gestatten.

So oder so ähnlich läuft es ab.

Beispiel Citrix, die haben allerlei Programme für die öffentliche Verwaltung und wenn die jetzt auch mobil auf diese Programme zugreifen will, dann sagt Citrix, jawohl könnt ihr gerne machen aber nur wenn ihr ein smartphone mit Knox nutzt, ansonsten können wir das aufgrund unserer Sicherheizsrichtlinien nicht gestatten.

So oder so ähnlich läuft es ab.