O

ooo

Enthusiast

- 3.449

- Themenstarter

- #141

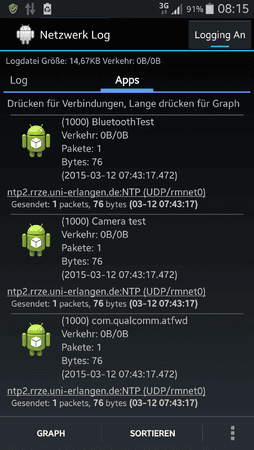

@eldoblo - Nein, nein. - Der NTP-Verkehr in deinen Screenshots ist okay.

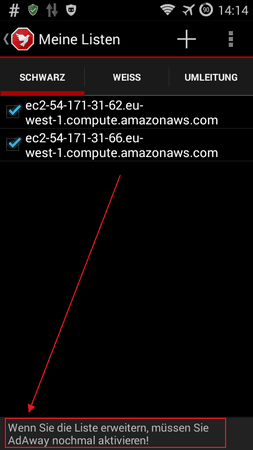

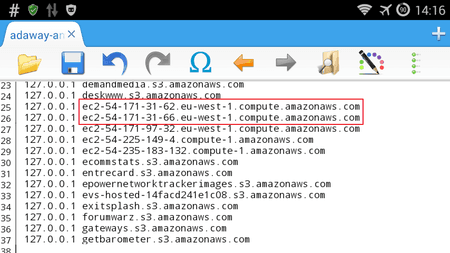

Ist jetzt der amazonaws.com-Verkehr nach dem Einfrieren von "com.sec.android.app.bluetoothtest" auch noch da?

Ist jetzt der amazonaws.com-Verkehr nach dem Einfrieren von "com.sec.android.app.bluetoothtest" auch noch da?

Ich bin "berühmt"! -In den

Ich bin "berühmt"! -In den