holms

Inventar

- 14.980

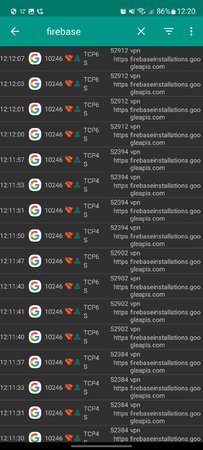

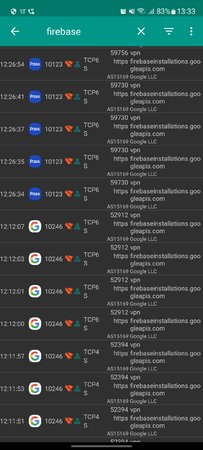

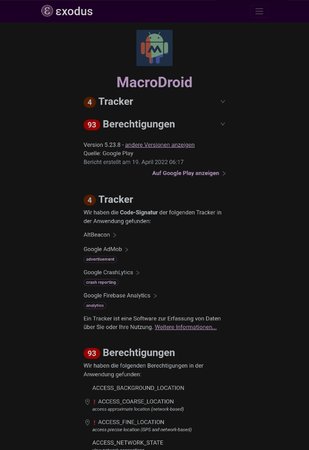

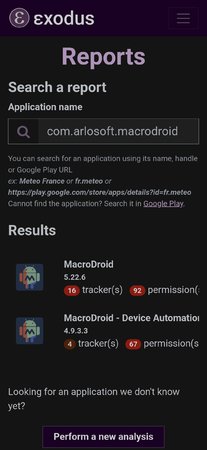

Hallo, durch eine Diskussion woanders hab ich erst mitbekommen, dass MacroDroid eine nicht so kleine Anzahl an Trackingmodulen von Drittfirmen enthält:

εxodus

Zwei davon auch aus der Rubrik "identification".

Nun sind es zwar wohl vorgefertigte Module der Anbieter, jedoch könnte man angesichts der extrem vielen und wohl auch notwendigen 92 Berechtigungen von MacroDroid durchaus Bauchschmerzen bekommen.

Wie seht ihr das? (Gibt es hier im Forum bereits eine Diskussion dazu? Keine gefunden)

Disclaimer :

:

Bin wegen größerer Möglichkeiten Tasker-Nutzer und halte Tasker tatsächlich nicht für schwerer als MacroDroid. Und "Tasker" oder auch "Automate" enthalten keinerlei solche Trackingmodule.

Trotzdem soll das hier absolut kein MacroDroid-Bashing sein und werden .

.

Finde es halt grundsätzlich bedenklich, wenn eine App mit weitreichensten Berechtigungen ins System eingreifen kann und dann so viele Trackingmodule enthält.

εxodus

Zwei davon auch aus der Rubrik "identification".

Nun sind es zwar wohl vorgefertigte Module der Anbieter, jedoch könnte man angesichts der extrem vielen und wohl auch notwendigen 92 Berechtigungen von MacroDroid durchaus Bauchschmerzen bekommen.

Wie seht ihr das? (Gibt es hier im Forum bereits eine Diskussion dazu? Keine gefunden)

Disclaimer

Bin wegen größerer Möglichkeiten Tasker-Nutzer und halte Tasker tatsächlich nicht für schwerer als MacroDroid. Und "Tasker" oder auch "Automate" enthalten keinerlei solche Trackingmodule.

Trotzdem soll das hier absolut kein MacroDroid-Bashing sein und werden

Finde es halt grundsätzlich bedenklich, wenn eine App mit weitreichensten Berechtigungen ins System eingreifen kann und dann so viele Trackingmodule enthält.

, scheint da auch nach vielen Fehlversuchen sich nicht abbringen zu lassen.

, scheint da auch nach vielen Fehlversuchen sich nicht abbringen zu lassen.