O

ooo

Enthusiast

- 3.449

Kein Haken = sicher (vor Verbindungen von aussen)

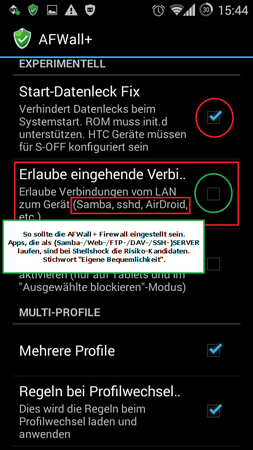

Wenn in den Einstellungen der AFWall+ Firewall der Haken bei "Erlaube eingehende Verbindungen" nicht gesetzt ist, dann kann niemand von außen eine Verbindung zu deinem Phone herstellen, um den ShellShock-Exploit auszunutzen.

___

Dann gibt es ja einige Apps, die eine (stehende) Verbindung ins Internet *irgendwohin* aufbauen und von dort Daten zurückerhalten (Mail, Messenger etc.). - Frage: Sind das dann nur die angeforderten Daten oder können das auch z. B. Steuerbefehle sein, um etwas auf dem Phone zu machen, was ich nicht möchte?

___

Allerdings gibt es evtl. auch für Apps mit "root" oder Shell-Scripts, die als User/Gruppe "02000 - shell" oder "00000 - root" als Berechtigung habe, die *Möglichkeit* u. U. Dinge zu tun (dann von innen), die dir nicht gefallen würden. - Das Thema ist komplex.

___

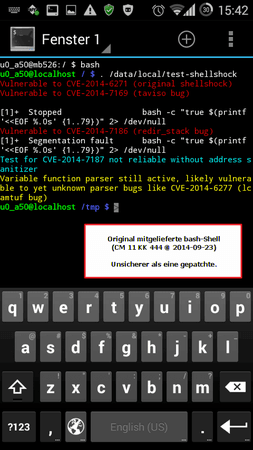

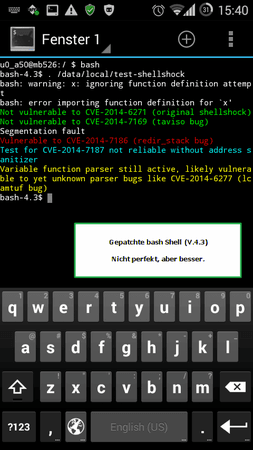

Deswegen habe ich mir für's Erste die bash selber kompiliert(, da Quarx ein neues, atemberaubendes Mädel kennengelernt zu haben scheint oder noch größere Probleme in sein Leben getreten sind ... <= joke).

___

Inzwischen gibt es inoffiziell noch zwei weitere Sicherheitslücken, die aber noch nicht dokumentiert sind und auch nur sehr schwer - wenn überhaupt - ausnutzbar.

Wenn es neue Patches, aber noch keine gefixte Nightly gibt und ich die Zeit habe, werde ich eine neue bash kompilieren.

Man kann der bash auf dem Phone ja auch die Ausführungsrechte komplett entziehen. Bis jetzt habe ich noch keinen Prozess feststellen können, der die bash benötigt/benutzt.

_____

Wenn in den Einstellungen der AFWall+ Firewall der Haken bei "Erlaube eingehende Verbindungen" nicht gesetzt ist, dann kann niemand von außen eine Verbindung zu deinem Phone herstellen, um den ShellShock-Exploit auszunutzen.

___

Dann gibt es ja einige Apps, die eine (stehende) Verbindung ins Internet *irgendwohin* aufbauen und von dort Daten zurückerhalten (Mail, Messenger etc.). - Frage: Sind das dann nur die angeforderten Daten oder können das auch z. B. Steuerbefehle sein, um etwas auf dem Phone zu machen, was ich nicht möchte?

___

Allerdings gibt es evtl. auch für Apps mit "root" oder Shell-Scripts, die als User/Gruppe "02000 - shell" oder "00000 - root" als Berechtigung habe, die *Möglichkeit* u. U. Dinge zu tun (dann von innen), die dir nicht gefallen würden. - Das Thema ist komplex.

___

Deswegen habe ich mir für's Erste die bash selber kompiliert(, da Quarx ein neues, atemberaubendes Mädel kennengelernt zu haben scheint oder noch größere Probleme in sein Leben getreten sind ... <= joke).

___

Inzwischen gibt es inoffiziell noch zwei weitere Sicherheitslücken, die aber noch nicht dokumentiert sind und auch nur sehr schwer - wenn überhaupt - ausnutzbar.

Wenn es neue Patches, aber noch keine gefixte Nightly gibt und ich die Zeit habe, werde ich eine neue bash kompilieren.

Man kann der bash auf dem Phone ja auch die Ausführungsrechte komplett entziehen. Bis jetzt habe ich noch keinen Prozess feststellen können, der die bash benötigt/benutzt.

_____

Pizzapeter schrieb:[...] meine AFWall+ verhindert dies? Das heißt, wenn sie richtig eingestellt ist? [...]

Zuletzt bearbeitet:

Hab es dann auch mal, trotz "Kein Haken" gemacht.... ein kleiner Fehler, hab anstatt der entpackten bash, den kompletten übergeordneten Ordner eingefügt

Hab es dann auch mal, trotz "Kein Haken" gemacht.... ein kleiner Fehler, hab anstatt der entpackten bash, den kompletten übergeordneten Ordner eingefügt  .....

.....

Alles war gut, bis ich Xposed neu installieren/Aktualisieren wollte... ging nicht, kein Root. Neu gestartet... AFWall startet nicht, kein Root, Filemanager... kein Root. Im Superuser ist AFWall eingetragen und erlaubt

Alles war gut, bis ich Xposed neu installieren/Aktualisieren wollte... ging nicht, kein Root. Neu gestartet... AFWall startet nicht, kein Root, Filemanager... kein Root. Im Superuser ist AFWall eingetragen und erlaubt  Bleibt nur, alles nochmal... oder gibt es noch eine andere Lösung?

Bleibt nur, alles nochmal... oder gibt es noch eine andere Lösung?