HCD

Senior-Moderator

Teammitglied

- 43.184

Frama Root klappt ab 4.3 nicht mehr. Der Thread wird aber für diejenigen zur Diskussion offengestellt, die noch ältere Versionen laufen haben oder noch nicht umsteigen wollen. ST

App ist unten zum Download angehängt!

Anleitung:

Da es schon Vorfälle gab das während dem rooten oder auch danach die EFS Partition zerstört wurde( nicht bei Framaroot) empfiehlt es sie zu sichern. Beim ersten mal rooten geht es natürlich erst nach dam root. Dort ist die IMEI hinterlegt ohne du dich nicht ins Telefonnetz einwählen kannst.

Link zu EFS (IMEI) sichern!

Framroot.apk wird auf das S3 geladen, nicht vergessen unter Einstellungen/Sicherheit einen Harken bei Unbekannte Quellen zu machen und dann installieren.

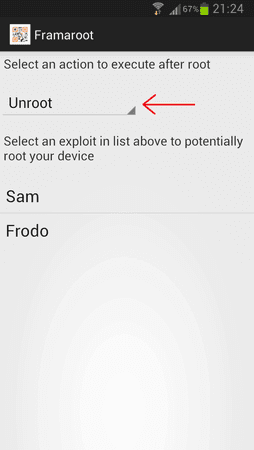

Beim Starten wird man nun gefragt, welchen Exploit man wählen möchte.

Hier am besten gleich mit "Aragorn" testen, man kann auch andere Exploits aus wählen ohne das S3 zu beschädigen!

Als root App sollte man am besten "SuperSU" wählen, mit ihr scheint es die wenigsten Probleme zu geben, laut mehreren User!!!!

Bei Erfolg sollte man nun zum rebooten aufgefordert werden.

Das S3 sollte danach gerootet sein.

Geht wunderbar mit Stock Rom!

Unterstützte Geräte laut XDA

Compatibility for Qualcomm devices (Gandalf exploit only) :

- Asus Padfone 1/2

- Asus Padfone Infinity

- BW T18+ (Fortis Evo)

- Cloudfone Thrill 430x

- Disgo 8400g

- DNS S4504/S4503/S4502

- FAEA F1

- Gigabyte GSmart G1315 Skate

- Gigabyte GSmart Rio R1

- Google Nexus 4

- Highscreen Spark/Blast/Strike/Boost

- HTC One S

- Huawei Honor Pro (U8950-1)

- Huawei U8815/U8816 Ascend G300/G301

- Huawei U8825D Ascend G330D

- Karbonn Titanium S5

- LG Nitro HD

- LG L7 II P710/P714/P715

- LG Optimus G E970

- LG Optimus L3 II E425

- LG Optimus L5 E610/612/615

- LG Optimus L7 II P710/P713/ P714/P715

- LG Optimus L7 P700/Р705

- LG Optimus LTE 2

- MEDION LIFE P4013

- Micromax A111 Canvas Doodle

- Orange Nivo

- Samsung Galaxy Win I8552

- Sharp Aquos Phone SH930W

- Sony Xperia E C1505/Dual C1605

- Sony Xperia L C210X

- teXet TM-3204R

- teXet TM-4677

- ZTE V880G/ZTE V955

- Waiting feedbacks ...

Compatibility for MTK devices (Boromir exploit only) :

- Alcatel OneTouch Idol 6030X/6030D

- Alcatel OT-4030 S'POP

- Explay HD Quad

- Explay infinity II

- Fly IQ440 Energie

- Fly IQ446 Magic

- Highscreen Alpha GTX

- HKC Q79 3G

- Huawei g500

- IconBIT NetTAB Space 3G Duo

- iOcean X7

- Jiayu G4

- Lenovo IdeaPhone P700i

- Lenovo P770

- Micromax Canvas HD

- Newman N1

- OUMEI X5

- Philips W736

- Prestigio MultiPhone 4055

- Star S5 Butterfly

- THL V12

- ZOPO C2 Platinum

- ZTE V880H

- ZTE V987 Grand X Quad

- Waiting feedbacks ...

Compatibility for Samsung devices (Legolas and Aragorn exploits only) :

- Samsung Galaxy Core GT-I8262

- Samsung Galaxy Proclaim S720C

- Samsung Galaxy Young GT-S6312/GT-S6310

- Samsung Lightray SCH-R940

- Waiting feedbacks ...

Compatibility for Exynos devices (Sam, Frodo, Legolas and Aragorn exploits only) :

- AT&T Galaxy Note 2 SGH-I317

- Highscreen Explosion

- Hyundai T7s

- Impression 9702 (Exynos 4412)

- Lenovo K860/К860i

- Newman N2

- Meizu MX2

- Samsung Galaxy Camera EK-GC100

- Samsung Galaxy Note 10.1 GT-N8000, GT-N8010, GT-N8013, GT-N8020

- Samsung Galaxy Note 2 GT-N7100

- Samsung Galaxy Note 2 LTE GT-N7105

- Samsung Galaxy Note 8.0

- Samsung Galaxy Note GT-N7000

- Samsung Galaxy S GT-i9000

- Samsung Galaxy S2 AT&T SGH-I777

- Samsung Galaxy S2 Epic 4G Touch - SPH-D710

- Samsung Galaxy S2 GT-I9100

- Samsung Galaxy S3 GT-I9300

- Samsung Galaxy S3 LTE GT-I9305

- Samsung Galaxy Tab Plus GT-P6200/GT-P6210

- Samsung Galaxy Tab 7.7 GT-P6800/GT-P6810

- Samsung SGH-i997 Infuse 4G

- T-Mobile Galaxy Note 2 T-889

- Verizon Galaxy Note 2 SCH-I605

- iBerry Auxus CoreX2 3G and CoreX4 3G

Compatibility for Omap36XX devices (Gimli exploit only) :

- Archos Gen8

- Cliq 2 MB611

- Coolpad Quattro 4G

- Droid 2 (a955)

- Droid 2 Global (a956)

- Droid X (MB810)

- LG Marquee LS855

- LG P970 Optimus Black

- Motorola DEFY+ (MB525 / MB526)

- Motorola Droid PRO

- Motorola Droid X

- Motorola XPRT

- Parrot ASTEROID Smart

- R2D2 (a957)

Es gibt mehrere Status Meldungen die das Tool ausgeben kann:

"Success... Superuser and su binary installed. You have to reboot your device"

"Failed ... Exploit work but installation of Superuser and su binary have failed"

"Half-Success :-/ ... system partition is read-only, use local.prop trick. Reboot your device and use adb to see if it run as root", happen when the filesystem in use on system partition is a read only filesystem (ex: squashfs)

"Failed ... Try another exploit if available"

OTA ist danach nicht mehr möglich!

Der Counter bleibt auf "NO" aber bei System Status steht dann "Custom".

Dies gilt für SAM, wie es bei FRODO aus sieht weiß ich noch nicht!

Hier sieht man wie man das unroot macht:

Bitte gebt fleißig Rückmeldung damit der Thread nicht langsam verschwindet. Ich finde Persönlich das es eine geniale App ist und total einfach zu benutzen!

Qelle:XDA

Neue Version:(02.05.2013) Version 1.4: Add Gandalf exploit (potentially affect Qualcomm based devices, tested on Nexus 4, as always feedbacks are welcome)

Update: 11.05.13, Version 1.4.1: Fix a bug in exploitation due to the different kernel data alignement between version and devices, so if exploits didn't work before it "may" work with this version if your device is vulnerable

Update: 01.06.13, Version 1.4.2: Add Russian and French languages. Add scrollbar for exploit list. Update SuperSU to 1.30

Update: 29.0613, Version 1.4.3: Update SuperSU to 1.34. Rewrote the fix include in 1.4.1 for better but slower exploitation.

Update: 04.07.13, Version 1.5.0: Add Boromir exploit (potentially affect many MT65XX based devices).

Update: 05.07.13, Version 1.5.1: Should fix Framaroot crashes.

Update: 13.07.13, Version 1.5.2: Revert to exploitation fix included in 1.4.1. Add Slovakian and Italian languages. Error # added in toast message when exploit failed (report the error number in this thread so I could give you the reason of failure). Previously fix for Framaroot crash was a dirty hack, with this version you shouldn't encounter crash.

Update: 19.07.13, Version 1.5.3: An attempt to fix Gandalf error#10

Update: 05.08.13, Version 1.6.0: Add Pippin exploit (potentially affect Huawei K3V2 based devices)

Version 1.9.0: Add Barahir exploit (potentially affect Mediatek based devices).

ps. ein DANKE tut nicht weh!

Anmerkung: Beim S3 geht es schon seit ein paar Monaten nicht mehr. Glaube I930XXEMFx war so ungefähr der Wendepunkt, also mit Firmware vom Mai 2013 ging es noch mit denen vom July nicht mehr.

Anhänge

-

Framaroot-1.4.apk2,1 MB · Aufrufe: 6.972

-

Framaroot-1.4.1.apk2,1 MB · Aufrufe: 5.601

-

Framaroot-1.4.2.apk2,2 MB · Aufrufe: 3.920

-

Framaroot-1.4.3.apk2 MB · Aufrufe: 1.472

-

Framaroot-1.5.0.apk2 MB · Aufrufe: 2.184

-

Framaroot-1.5.1.apk2 MB · Aufrufe: 1.350

-

Framaroot-1.5.2.apk2 MB · Aufrufe: 3.003

-

Framaroot-1.5.3.apk2 MB · Aufrufe: 2.586

-

Framaroot-1.6.0.apk2 MB · Aufrufe: 6.167

-

Framaroot-1.8.0.apk1 MB · Aufrufe: 6.754

-

Framaroot-1.9.0.apk1 MB · Aufrufe: 12.488

Zuletzt bearbeitet von einem Moderator: