Kyle Katarn

Fortgeschrittenes Mitglied

- 87

@Mumford

Danke für deinen Hinweis auf freecyngn! Das ist an mir vorbeigegangen. Das Projekt wird seit einiger Zeit nicht mehr aktiv weiter verfolgt, weil das Ziel (nahezu) erreicht worden ist: Android: freecyngn wird offenbar eingestellt

@rudolf

Danke für deinen "Ruf zur Raison"! Bin wohl gedanklich über das Ziel hinausgeschossen ;-)

@ooo

Vielen Dank für deinen klarstellenden und fundierten Beitrag!

@zcover

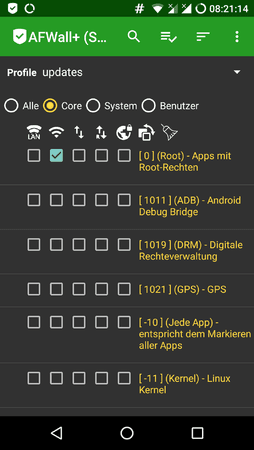

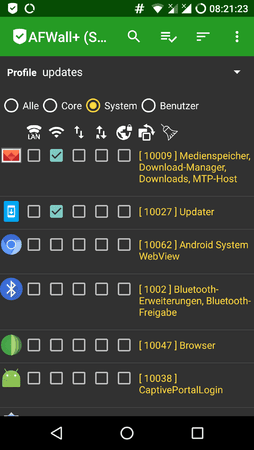

Zu deinem Post #637: Es ist zwar etwas OT, jedoch lässt sich der microG-Service (teilweise) auch ohne den genannten Fork zur Standortbestimmung verwenden. Das ist unter LineageOS 14.1 zwar mit etwas Handarbeit verbunden, die nach jedem OS-Update wiederholt werden muss (ich aktualisiere LineageOS im Allgemeinen nach der Integration der monatlichen Google-Sicherheitpatches in die aktuellen Nightlys).

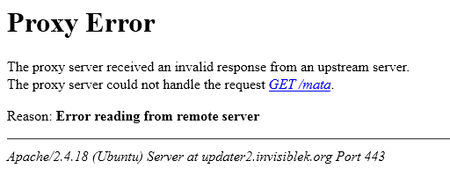

Es funktioniert jedoch zuverlässig und mildert mein Faulheitsproblem mit der nicht mehr so recht funktionierenden Standortbestimmung aus meinem Beitrag #632 beim Einsatz des ASN-Skripts, bei dem Google-IPs komplett blockiert werden. Ich nutze microG als UnifiedNlp (no GApps) mit dem dort auch aufgeführten LocalGsmNlpBackend mit einer - ab und an zu aktualisierenden - lokalen Datenbank auf meinem Telefon. Die Standortbestimmung ist dann zwar etwas ungenauer, aber sie funktioniert sehr ordentlich - auch ohne Datentarif.

Wie man das einrichten kann, habe ich vor einiger Zeit beschrieben.

Danke für deinen Hinweis auf freecyngn! Das ist an mir vorbeigegangen. Das Projekt wird seit einiger Zeit nicht mehr aktiv weiter verfolgt, weil das Ziel (nahezu) erreicht worden ist: Android: freecyngn wird offenbar eingestellt

@rudolf

Danke für deinen "Ruf zur Raison"! Bin wohl gedanklich über das Ziel hinausgeschossen ;-)

@ooo

Vielen Dank für deinen klarstellenden und fundierten Beitrag!

@zcover

Zu deinem Post #637: Es ist zwar etwas OT, jedoch lässt sich der microG-Service (teilweise) auch ohne den genannten Fork zur Standortbestimmung verwenden. Das ist unter LineageOS 14.1 zwar mit etwas Handarbeit verbunden, die nach jedem OS-Update wiederholt werden muss (ich aktualisiere LineageOS im Allgemeinen nach der Integration der monatlichen Google-Sicherheitpatches in die aktuellen Nightlys).

Es funktioniert jedoch zuverlässig und mildert mein Faulheitsproblem mit der nicht mehr so recht funktionierenden Standortbestimmung aus meinem Beitrag #632 beim Einsatz des ASN-Skripts, bei dem Google-IPs komplett blockiert werden. Ich nutze microG als UnifiedNlp (no GApps) mit dem dort auch aufgeführten LocalGsmNlpBackend mit einer - ab und an zu aktualisierenden - lokalen Datenbank auf meinem Telefon. Die Standortbestimmung ist dann zwar etwas ungenauer, aber sie funktioniert sehr ordentlich - auch ohne Datentarif.

Wie man das einrichten kann, habe ich vor einiger Zeit beschrieben.

Zuletzt bearbeitet: