MrT69

Dauer-User

- 1.412

- Themenstarter

- #341

So, mal wieder ein kleines technisches Update und ich hoffe, Google liest hier mit.

Es geht um die Webseite „html-load.com“, das inzwischen mehr und mehr auf Webseiten eingebaut wird. Damit kommt Werbung und wenn die Seite geblockt wird, erfolgt eine Löschung des CSS Ordners und die Seite zerreißt es. (Siehe gutefrage.net)

Wie passiert das?

Die Webseite greift auf ein JavaScript zu und wenn das nicht erreichbar ist (html-load.com geblockt) kommt das löschen.

Das ist jetzt eigentlich nix problematisches, aber, trotzdem wird die Werbung von mir geblockt.

Warum?

1. HTML-Load.com gehört inzwischen Google und mein Verhältnis zu Google muss ich glaub ich niemand mehr weiter erklären.

2. Das JavaScript von der Seite html-load.com ist bereits vorbereitet, Malware zu verteilen. Wenn man sowas nicht vorhat, es soll ja noch Menschen geben die glauben Google sind die Guten, programmiert sowas keiner rein.

3. Durch das JavaScript erfolgt eine Netzwerk Analyse. Ergo, wenn ein Unternehmen oder User als Admin arbeitet, kann das komplette Netzwerk ausgelesen werden. Und ja, auch somit das komplette ActiveDirectory. Und nur am Rande, wer bei sowas mit lokalen Adminrechten arbeitet, nicht direkt, aber indirekt, lassen sich so problemlos Passwörter auslesen.

Deswegen arbeite ich gerade daran, diesem Dreck zu blockieren. Das ist soweit auch schon erledigt, allerdings gestaltet sich der „Multi User Mode“ etwas schwieriger als gedacht.

Das bedeutet:

Für mich als einzelner User kann ich die Seite problemlos sauber halten, ohne dass das mit dem CSS löschen erfolgt. Sobald das mehr als 1 User ist, funktioniert das Ganze nicht mehr. Da ich inzwischen dahinter gekommen bin, was die machen, was die noch weiter machen können und wie die darauf reagieren werden, wie auch die Tatsache, dass da inzwischen Google dahinter steckt, bin ich gerade dabei einen „Responder“, also Antwort Server zu entwickeln, der das ganze aushebelt.

Zum einen verstehe ich beim besten Willen nicht, wie man als Webseitenbetreiber diesen gefährlichen Dreck einbinden kann. Zum anderen, ich hab mir selbst mal geschworen, egal was Google macht:

Let‘s make the things that Break the things they made.

Es wird also noch ein bischen dauern, aber das Zeug kommt weg. Da ich allerdings Google kenne, werden die darauf reagieren und - na ratet mal.

Klar, am Browser gibt es immer irgendwelche Plugins die den Mist wegmachen, aber mir gehts dabei um Handy, Xbox und Co. wie auch SmartTV, wo die nicht installiert werden. Allerdings, selbst die großen Adblocker haben so die Probleme das hinzubekommen.

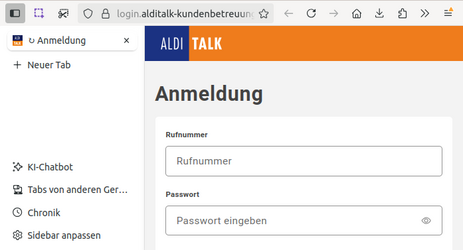

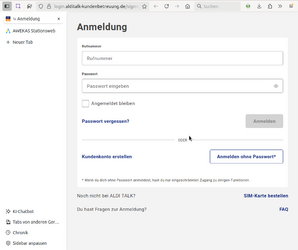

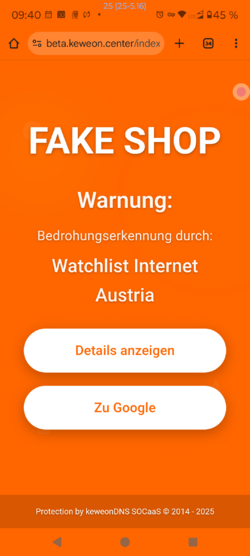

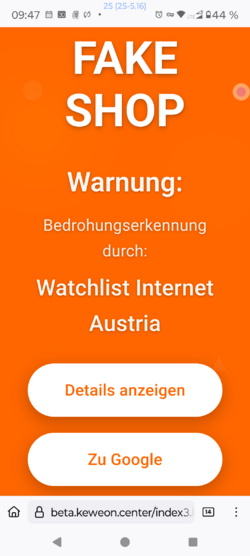

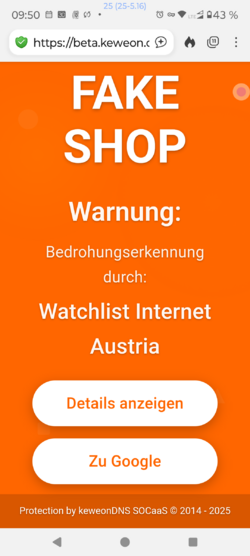

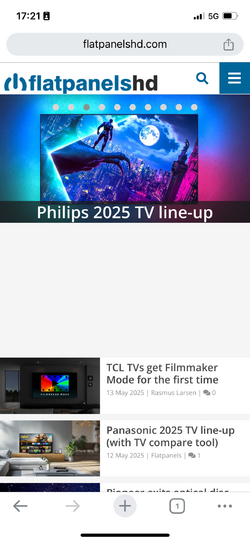

Und nur vorab als Info, wenn das fertig ist, sieht das so aus:

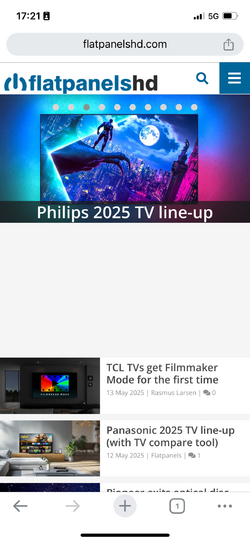

Tja, geht doch. Wesentlich sicherer und sieht auch so viel besser aus, oder?

Es geht um die Webseite „html-load.com“, das inzwischen mehr und mehr auf Webseiten eingebaut wird. Damit kommt Werbung und wenn die Seite geblockt wird, erfolgt eine Löschung des CSS Ordners und die Seite zerreißt es. (Siehe gutefrage.net)

Wie passiert das?

Die Webseite greift auf ein JavaScript zu und wenn das nicht erreichbar ist (html-load.com geblockt) kommt das löschen.

Das ist jetzt eigentlich nix problematisches, aber, trotzdem wird die Werbung von mir geblockt.

Warum?

1. HTML-Load.com gehört inzwischen Google und mein Verhältnis zu Google muss ich glaub ich niemand mehr weiter erklären.

2. Das JavaScript von der Seite html-load.com ist bereits vorbereitet, Malware zu verteilen. Wenn man sowas nicht vorhat, es soll ja noch Menschen geben die glauben Google sind die Guten, programmiert sowas keiner rein.

3. Durch das JavaScript erfolgt eine Netzwerk Analyse. Ergo, wenn ein Unternehmen oder User als Admin arbeitet, kann das komplette Netzwerk ausgelesen werden. Und ja, auch somit das komplette ActiveDirectory. Und nur am Rande, wer bei sowas mit lokalen Adminrechten arbeitet, nicht direkt, aber indirekt, lassen sich so problemlos Passwörter auslesen.

Deswegen arbeite ich gerade daran, diesem Dreck zu blockieren. Das ist soweit auch schon erledigt, allerdings gestaltet sich der „Multi User Mode“ etwas schwieriger als gedacht.

Das bedeutet:

Für mich als einzelner User kann ich die Seite problemlos sauber halten, ohne dass das mit dem CSS löschen erfolgt. Sobald das mehr als 1 User ist, funktioniert das Ganze nicht mehr. Da ich inzwischen dahinter gekommen bin, was die machen, was die noch weiter machen können und wie die darauf reagieren werden, wie auch die Tatsache, dass da inzwischen Google dahinter steckt, bin ich gerade dabei einen „Responder“, also Antwort Server zu entwickeln, der das ganze aushebelt.

Zum einen verstehe ich beim besten Willen nicht, wie man als Webseitenbetreiber diesen gefährlichen Dreck einbinden kann. Zum anderen, ich hab mir selbst mal geschworen, egal was Google macht:

Let‘s make the things that Break the things they made.

Es wird also noch ein bischen dauern, aber das Zeug kommt weg. Da ich allerdings Google kenne, werden die darauf reagieren und - na ratet mal.

Klar, am Browser gibt es immer irgendwelche Plugins die den Mist wegmachen, aber mir gehts dabei um Handy, Xbox und Co. wie auch SmartTV, wo die nicht installiert werden. Allerdings, selbst die großen Adblocker haben so die Probleme das hinzubekommen.

Und nur vorab als Info, wenn das fertig ist, sieht das so aus:

Tja, geht doch. Wesentlich sicherer und sieht auch so viel besser aus, oder?

Zuletzt bearbeitet: