frank_m

Ehrenmitglied

- 8.736

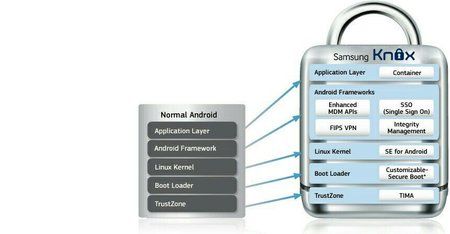

Da steht nun Aussage gegen Aussage. Außerdem steht da nicht, dass es die Daten aus dem Knox Container betrifft. Da steht nur, dass es einem Hacker gelingen kann, Daten und eMails auf dem Gerät abzufangen. Das können auch die außerhalb des Knox Containers sein. Darauf deutet eben auch der Hinweis von Samsung hin, dass die Client Software nicht installiert war. Das könnte also eine "ganz normale" Android Sicherheitslücke sein. Und gerade um deren Einfluss zu minimieren wurde Knox ja entwickelt.

Interessant ist es trotzdem, denn für die erwähnten Aktionen braucht man Root Rechte. Das könnte also bedeuten, dass die Forscher einen Weg gefunden haben, ein S4 zu rooten, ohne dass das Knox Flag gesetzt wird. Da wäre es natürlich schön, wenn die Forscher die Lücke veröffentlichen würden. Leider scheinen sie nur Samsung darüber informieren zu wollen, damit die Lücke nicht ausgenutzt wird.

Leider scheinen sie nur Samsung darüber informieren zu wollen, damit die Lücke nicht ausgenutzt wird.

Prinzipiell ist es natürlich möglich, den Datenverkehr des Knox Containers mitzuschneiden. Das haben wir hier ja auch schon in der Analyse Phase gemacht. Die Frage ist, was es einem nützt, denn die Kommunikation ist üblicherweise verschlüsselt. Niemand wird in einem aufwendig gesicherten Knox Container eine unverschlüsselte eMail Verbindung einrichten ... denke ich mal.

Interessant ist es trotzdem, denn für die erwähnten Aktionen braucht man Root Rechte. Das könnte also bedeuten, dass die Forscher einen Weg gefunden haben, ein S4 zu rooten, ohne dass das Knox Flag gesetzt wird. Da wäre es natürlich schön, wenn die Forscher die Lücke veröffentlichen würden.

Leider scheinen sie nur Samsung darüber informieren zu wollen, damit die Lücke nicht ausgenutzt wird.

Leider scheinen sie nur Samsung darüber informieren zu wollen, damit die Lücke nicht ausgenutzt wird.Prinzipiell ist es natürlich möglich, den Datenverkehr des Knox Containers mitzuschneiden. Das haben wir hier ja auch schon in der Analyse Phase gemacht. Die Frage ist, was es einem nützt, denn die Kommunikation ist üblicherweise verschlüsselt. Niemand wird in einem aufwendig gesicherten Knox Container eine unverschlüsselte eMail Verbindung einrichten ... denke ich mal.

Ich habe Knox auf 1. Alles andere wie Counter usw. verhält sich so wie beim S3. Dein Telefon wird nicht unbrauchbar, sondern Knox. Das kann man dann deaktivieren und zum größten Teil entfernen.

Ich habe Knox auf 1. Alles andere wie Counter usw. verhält sich so wie beim S3. Dein Telefon wird nicht unbrauchbar, sondern Knox. Das kann man dann deaktivieren und zum größten Teil entfernen. :thumbdown

:thumbdown